BuLockランサムウェアはあらゆる組織や個人をターゲットとしたランサムウェアです。このランサムウェアに感染すると拡張子が「.bulock16」などに書き換わり、データが暗号化されてしまいます。

ランサムウェアに感染した場合、適切な対処が必要です。また個人情報保護の観点から、被害に遭った企業はサイバーセキュリティ専門家の支援が必要になる場合があります。被害を最小限に抑えるためにも、適切な初動対応と調査を行いましょう。

この記事では、BuLockランサムウェアの特徴をはじめ、感染が疑われる場合の対処法、調査手法について解説します。

目次

BuLock(拡張子「.bulock16」他)の特徴とは

BuLockランサムウェアの特徴は以下のとおりです。

- ファイルが暗号化され、ランサムノート「HOW_TO_BACK_FILES.html」が表示される

- ファイル名が「.bulock16」などの拡張子に変更される

- MedusaLockerと呼ばれるランサムウェアのファミリーに属する

- ファイルはRSAとAESで暗号化されている

- 二重恐喝を利用する

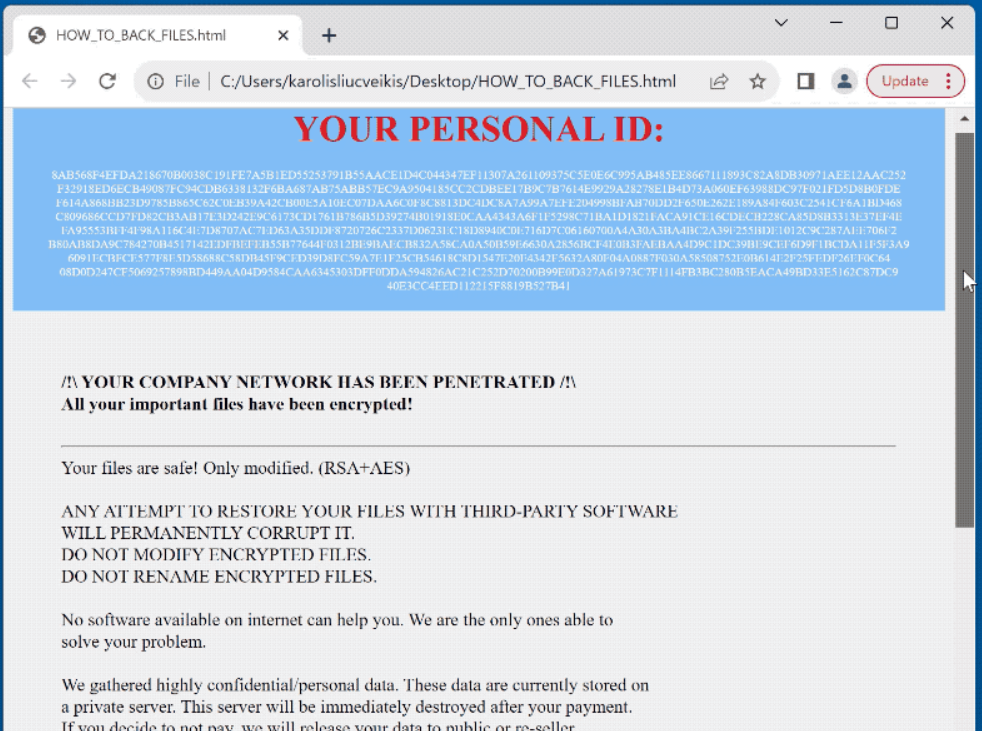

ファイルが暗号化され、ランサムノート「HOW_TO_BACK_FILES.html」が表示される

画像出典PCrisk

BuLockランサムウェアに感染すると、ファイルを暗号化され、「HOW_TO_BACK_FILES.html」というタイトルの身代金を要求するランサムノートが表示されます。

ランサムノートには以下の内容が書かれています。

- ファイルはRSAとAESで暗号化されている

- サードパーティ製ソフトウェアでの復元はファイルを永久に失う恐れがある

- 暗号化されたファイル名は変更しないこと

- 身代金の支払いがなければ公開または販売される(二重恐喝)

- 2~3個のファイルを送ると、無料で復号できることを証明する

- やり取りは指定したメールアカウントで行う

ランサムノートでは、「身代金の支払いがなければデータを公開する」という脅迫文が書かれていますが、攻撃者の要求には従うべきではありません。

ランサムノートに記載された「データを公開する」という脅迫は、被害者を不安にさせ、身代金の支払いを促すための心理戦です。支払ってもデータが確実に復元されるとは限りません。むしろ、二次被害を受ける可能性もあります。

ランサムノートが表示されても、指示には従わず、まずはサイバーセキュリティの専門家に相談しましょう。専門家は、データ復旧や被害拡大防止・再発防止策の提案など、適切な対応を支援してくれます。

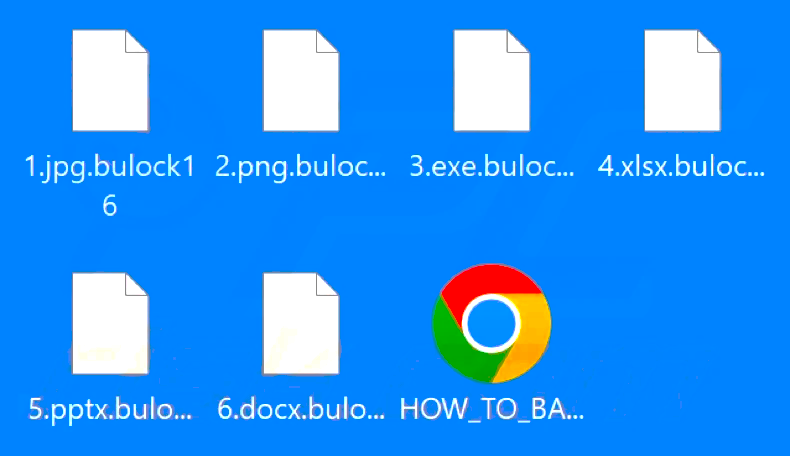

ファイル名が「.bulock16」などの拡張子に変更される

BuLockランサムウェアは、暗号化したファイルのタイトル部分に「.bulock16」の拡張子が追加されます(末尾の数字はランサムウェアの亜種によって変わることがあります)。

以下の画像を見ると、”1.jpg”という写真のファイル名に「.bulock16」という拡張子が付随していることがわかります。

画像出典PCrisk

MedusaLockerと呼ばれるランサムウェアのファミリーに属する

一部のセキュリティ専門家はBuLockランサムウェアについて「MedusaLockerと呼ばれるランサムウェアのファミリーに属する」と指摘しています。MedusaLockerは、2019年9月に初めて確認されたランサムウェアで、現在までに数多くの亜種を生み出しながら、世界各地で感染被害を広げています。

現在はBuLockランサムウェアだけでなく、いくつもの亜種が広まっており、たとえばRhysidaランサムウェアも、MedusaLockerランサムウェアのファミリーに属するとされています(Rhysidaも亜種により拡張子の末尾に付与される数字が変わることがあります)。

出典PCrisk

ファイルはRSAとAESで暗号化されている

BuLockランサムウェアは、RSAとAESの2つの暗号化技術を使用しており、それぞれ異なる特性と用途を持っています。

RSAは非対称暗号化技術で「公開鍵」と「秘密鍵」のペアを使用し、データを安全に処理するために使われます。一方、AESは対称暗号化技術で、同じ鍵を使用してデータの暗号化と復号を行い、高速で大量のデータを安全に暗号化するのに適しています。

要するに、RSAとAESは、鍵の使い方が異なるという点をイメージすると分かりやすく、両者の特徴をまとめると次の通りです。

- RSA:安全性が高いが処理速度が遅い。少量のデータや電子署名に適している。

- AES:処理速度が速い。大量のデータやディスク暗号化に適している。

RSAとAESは、組み合わせて利用することもでき、ランサムウェアはこれを悪用した形です。たとえば、この攻撃手法によって、攻撃者は、安全性の高いRSA暗号化技術を利用して、ランサムウェア本体を検知から保護し、処理速度の速いAES暗号化技術を利用して、大量の被害者のファイルを迅速に暗号化することができます。

二重恐喝を利用する

二重恐喝とは、攻撃者が金銭をより多く得るために、二重で被害者を脅迫することです。従来のファイル暗号化に加え、被害者の機密データを盗み出し、身代金を支払わなければ「データをインターネット上に公開する」か、「第三者に売却する」と脅迫します。

二重恐喝は、単にファイルを失うだけでなく、企業の機密情報が流出するリスクや個人情報が不正に使用されるリスクがあり、大きな懸念点となります。特に、企業や組織にとって重大な影響をもたらし、ブランドの信用の損失や法的な問題に直結します。

個人情報の漏えい等が発生した際は、詳細を調査し報告するインシデント対応が義務付けられており、きちんと対応しないと処罰を受ける可能性があります。適切に対応するためにもまずはランサムウェアの被害調査に詳しい専門業者に相談し、助言を受けましょう。

ランサムウェア攻撃で身代金を払うのはリスクがある

攻撃者の要求に容易に応じるべきではありません。身代金支払いの主なリスクは以下の3つです。

- 一度支払うと再攻撃のリスクが高まる

- 攻撃者は身代金を受け取った後、復号キーを提供しないことがある

- 反社会的勢力に資金を提供することで、違法行為への関与を疑われる

多くのランサムウェア攻撃は反社会的勢力によって行われており、身代金を支払うことは犯罪組織への資金提供につながります。これは、企業イメージの毀損や法的な責任を問われる可能性にも発展します。

結論として、ランサムウェア攻撃の被害に遭遇した場合には、直ちにサイバーセキュリティの専門家に連絡することが、被害を最小限に抑え、迅速に事態を解決する上で非常に重要です。

専門家は、攻撃の範囲を特定し、どのデータが影響を受けているかを把握するための技術的な知識を持っており、不正アクセスの検出、未知の脆弱性の特定、迅速な対応策の実施など、緊急時に取るべき行動に関する助言を知ることができます。これらの対応策は、ランサムウェアの影響を最小限に抑え、将来的な攻撃から自己を守るのに役立ちます。

ランサムウェア(拡張子「.bulock16」他)の感染経路

一般的なランサムウェアの感染経路は以下のとおりです。

- RDP(リモートデスクトップ)の脆弱性

- VPNの脆弱性

- フィッシングメール

- 正常に見せかけた悪意のあるアプリ

RDP(リモートデスクトッププロトコル)の脆弱性

RDPは遠隔地からコンピューターを操作するための技術です。しかし、この技術のセキュリティ設定が不十分な場合、攻撃者は容易にアクセスを得ることができます。例えば、弱いパスワードや未修正のセキュリティホールを突くことで、システムに侵入しランサムウェアを仕掛けることが可能です。

RDPの脆弱性に関する具体的なリスクや万が一感染が発生した場合の対応については、下記の記事でも詳しく解説しています。

>リモートデスクトッププロトコル(RDP)の脆弱性についてはこちら

VPNの脆弱性

VPNは、インターネット上の通信を暗号化し、安全な通信を実現するツールです。しかし、VPN機器自体に脆弱性が存在する場合、攻撃者はインターネット経由でVPN機器の設定ミスを突き、脆弱性を悪用する可能性があります。

フィッシングメール

フィッシングメールは、企業や組織を装ってユーザーに送られる詐欺メールです。この添付ファイルやリンクには、ランサムウェアをダウンロードさせるコードが仕込まれていることが多く、知らず知らずのうちに感染させられます。

正常に見せかけた悪意のあるアプリ

正規のアプリケーションに見せかけた悪意のあるアプリも、ランサムウェアの感染経路となり得ます。これらは、主に非公式のアプリマーケットやダウンロードサイトを通じて配布されます。ユーザーがこれらの偽アプリをダウンロードし実行すると、背後でランサムウェアがインストールされ、システムが危険にさらされます。

BuLockランサムウェア(拡張子「.bulock16」他)に感染したと疑われる場合の対処方法

BuLockランサムウェアに感染したと疑われる場合の対処方法は以下のとおりです。

- ネットワークを切り離す

- 身代金を支払わない

- バックアップを確認する

- サイバーセキュリティの専門業者に被害の調査を依頼する

ネットワークを切り離す

感染が疑われるデバイスは、すぐにインターネットを含む全てのネットワークから物理的に切り離してください。これにより、ランサムウェアが他のデバイスへと拡散し、被害が拡大するのを防ぐことができます。

身代金を支払わない

攻撃者に要求されても身代金を支払うのはやめましょう。身代金を支払っても暗号化されたデータが元に戻る保証はありません。また、支払いをすることは犯罪を助長し、将来的に自分や他者が同様の攻撃の標的になるおそれがあります。

バックアップを確認する

事前に取っておいたバックアップがある場合、感染していない別のデバイスを使ってバックアップの状態を確認しましょう。バックアップからデータを復元できる場合、感染したデバイスをクリーンな状態に戻した後、バックアップからデータを復元できます。

ただし、バックアップがランサムウェアに感染していると適切に復元できません。またバックアップが古すぎる場合、復元時にデータを失う恐れもあります。

バックアップからの復元に自信がないか、リスクが存在する場合は、サイバーセキュリティの専門業者に依頼することを検討しましょう。

サイバーセキュリティの専門業者に被害の調査を依頼する

BuLockランサムウェアの感染が疑われる場合は、サイバーセキュリティの専門業者に相談しましょう。その際、「フォレンジック調査」が有効です。

個人や自社で解決しようとすると、重要な証拠を見落としたり、必要なデータを破壊したりする可能性があります。また、不適切な対応により、ランサムウェアの感染を悪化させたり、他のシステムへの感染拡大のリスクを高めたりすることもあり得ます。

そこでフォレンジック調査では、ランサムウェアの感染経路、被害の範囲、セキュリティ侵害の足跡などを調査することができます。「攻撃がどのように発生したか」「どのセキュリティ対策が突破されたか」「将来同様の攻撃を防ぐために何ができるか」が明確になり、セキュリティの向上にも役立ちます。

BuLockランサムウェアの感染経路や被害範囲を正確に調査したい場合は、フォレンジック調査ができる専門業者に相談しましょう。

おすすめのフォレンジック調査会社

フォレンジック調査はまだまだ一般的に馴染みが薄く、どのような判断基準で依頼先を選定すればよいか分からない方も多いと思います。そこで、30社以上の会社から以下のポイントで厳選した編集部おすすめの調査会社を紹介します。

信頼できるフォレンジック調査会社を選ぶポイント

- 官公庁・捜査機関・大手法人の依頼実績がある

- 緊急時のスピード対応が可能

- セキュリティ体制が整っている

- 法的証拠となる調査報告書を発行できる

- データ復旧作業に対応している

- 費用形態が明確である

上記のポイントから厳選したおすすめのフォレンジック調査会社は、デジタルデータフォレンジックです。

デジタルデータフォレンジック

公式サイトデジタルデータフォレンジック

デジタルデータフォレンジックは、累計3万9千件以上の豊富な相談実績を持ち、全国各地の警察・捜査機関からの相談実績も395件以上ある国内有数のフォレンジック調査サービスです。

一般的なフォレンジック調査会社と比較して対応範囲が幅広く、法人のサイバー攻撃被害調査や社内不正調査に加えて、個人のハッキング調査・パスワード解析まで受け付けています。24時間365日の相談窓口があり、最短30分で無料のWeb打合せ可能とスピーディーに対応してくれるので、緊急時でも安心です。

運営元であるデジタルデータソリューション株式会社では14年連続国内売上No.1のデータ復旧サービスも展開しており、万が一必要なデータが暗号化・削除されている場合でも、高い技術力で復元できるという強みを持っています。調査・解析・復旧技術の高さから、何度もテレビや新聞などのメディアに取り上げられている優良企業です。

相談から見積りまで無料で対応してくれるので、フォレンジック調査の依頼が初めてという方もまずは気軽に相談してみることをおすすめします。

| 費用 | ★相談・見積り無料 まずはご相談をおすすめします |

|---|---|

| 調査対象 | デジタル機器全般:PC/スマートフォン/サーバ/外付けHDD/USBメモリ/SDカード/タブレット 等 |

| サービス | ●サイバーインシデント調査: マルウェア・ランサムウェア感染調査、サイバー攻撃調査、情報漏洩調査、ハッキング調査、不正アクセス(Webサイト改ざん)調査、サポート詐欺被害調査、Emotet感染調査 ●社内不正調査: 退職者の不正調査、情報持ち出し調査、横領・着服調査、労働問題調査、文書・データ改ざん調査、証拠データ復元 ●その他のサービス: パスワード解除、デジタル遺品調査、セキュリティ診断、ペネトレーションテスト(侵入テスト)、OSINT調査(ダークウェブ調査) 等 ※法人・個人問わず対応可能 |

| 特長 | ✔官公庁・法人・捜査機関への協力を含む、累計39,000件以上の相談実績 ✔企業で発生しうるサイバーインシデント・人的インシデントの両方に対応 ✔国際標準規格ISO27001/Pマークを取得した万全なセキュリティ体制 ✔経済産業省策定の情報セキュリティサービス基準適合サービスリストに掲載 ✔警視庁からの表彰など豊富な実績 ✔14年連続国内売上No.1のデータ復旧サービス(※)を保有する企業が調査 ※第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(2007年~2020年) |

| 基本情報 | 運営会社:デジタルデータソリューション株式会社 所在地:東京都港区六本木6丁目10-1 六本木ヒルズ森タワー15階 |

| 受付時間 | 24時間365日 年中無休で営業(土日・祝日も対応可) ★最短30分でWeb打合せ(無料) |

まとめ

今回は、BuLockランサムウェアの特徴や主な感染経路、感染した場合の対処法について解説しました。ランサムウェアに感染すると、データやファイルが暗号化され、それを解除する見返りとして身代金を要求されます。しかし、身代金を支払っても復号化される保証はありません。攻撃者の指示には従わず、サイバーセキュリティの専門業者に相談することをおすすめします。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)

ウイルス感染調査には「フォレンジック調査」という方法が存在します。フォレンジックとは、スマホやPCなどの電子機器や、ネットワークに記録されているログ情報などを解析・調査することで、社内不正調査やサイバー攻撃被害調査に活用される技術のことです。別名「デジタル鑑識」とも呼ばれ、最高裁や警視庁でも正式な捜査手法として取り入れられています。