ランサムウェアは、PC内のファイルを暗号化し、身代金を要求するマルウェアです。この種の悪質なソフトウェアは、ハッキングに使用されることが多く、近年は企業を狙った攻撃が激化しています。

ランサムウェアに感染した場合、適切な対処が必要です。また個人情報保護の観点から、被害に遭った企業は専門業者の支援が必要になる場合があります。

ランサムウェアの被害を最小限に抑えるためにも、適切な初動対応から正確なインシデント調査、セキュリティ対策を行いましょう。この記事ではランサムウェア感染時の具体的な手口と、それにあわせた適切な対応について徹底解説します。

ただし下記の場合は、サイバー攻撃の調査に対応した専門業者まで相談することを強くおすすめします。

- 「確実に感染している」

- 「実被害が出ており、被害を調査したい」

- 「調査依頼先がわからない」

まずは慌てずに、専門家と提携して適切な対応を取りましょう。

目次

ランサムウェアとは

ランサムウェアとは、コンピューターウイルスの一種で、感染したコンピューターのファイルを暗号化し、復号に対して金銭を要求するマルウェアのことです。

一度感染すると、ファイルが暗号化され、復号化するにはランサムウェアの作者から指示された方法で支払いを行う必要があります。ランサムウェアは、添付ファイルやリンクをクリックすることで感染する場合がありますが、最近では、ランサムウェア攻撃者が標的を狙ってメールやWebサイトを改ざんし、感染を招く手法が増えています。

ランサムウェアは、個人情報や企業の機密情報などの重要なデータを暗号化することによって、被害者に深刻な損害をもたらします。そのため、セキュリティソフトウェアの導入や、定期的なバックアップ、不審なメールやWebサイトへのアクセスの自制などが必要です。

情報の暗号化や漏えいが起きている場合、フォレンジック調査がおすすめです。以下の記事では、調査ができる会社を一覧にしているので参考にしてみてください。

ランサムウェアに感染するとどうなるのか

ランサムウェアに感染すると、次のような被害に遭うとされています。

- データ暗号化

- 身代金の要求

- データの消失や流出

データ暗号化

ランサムウェアに感染すると、ファイルが暗号化されます。

この暗号化は、通常の方法でファイルにアクセスすることを不可能にするため、ファイルにアクセスするためには特殊な鍵が必要になります。このため、被害者は鍵を入手するために、ランサムウェアによって要求された金額を支払うことが求められます。

身代金の要求

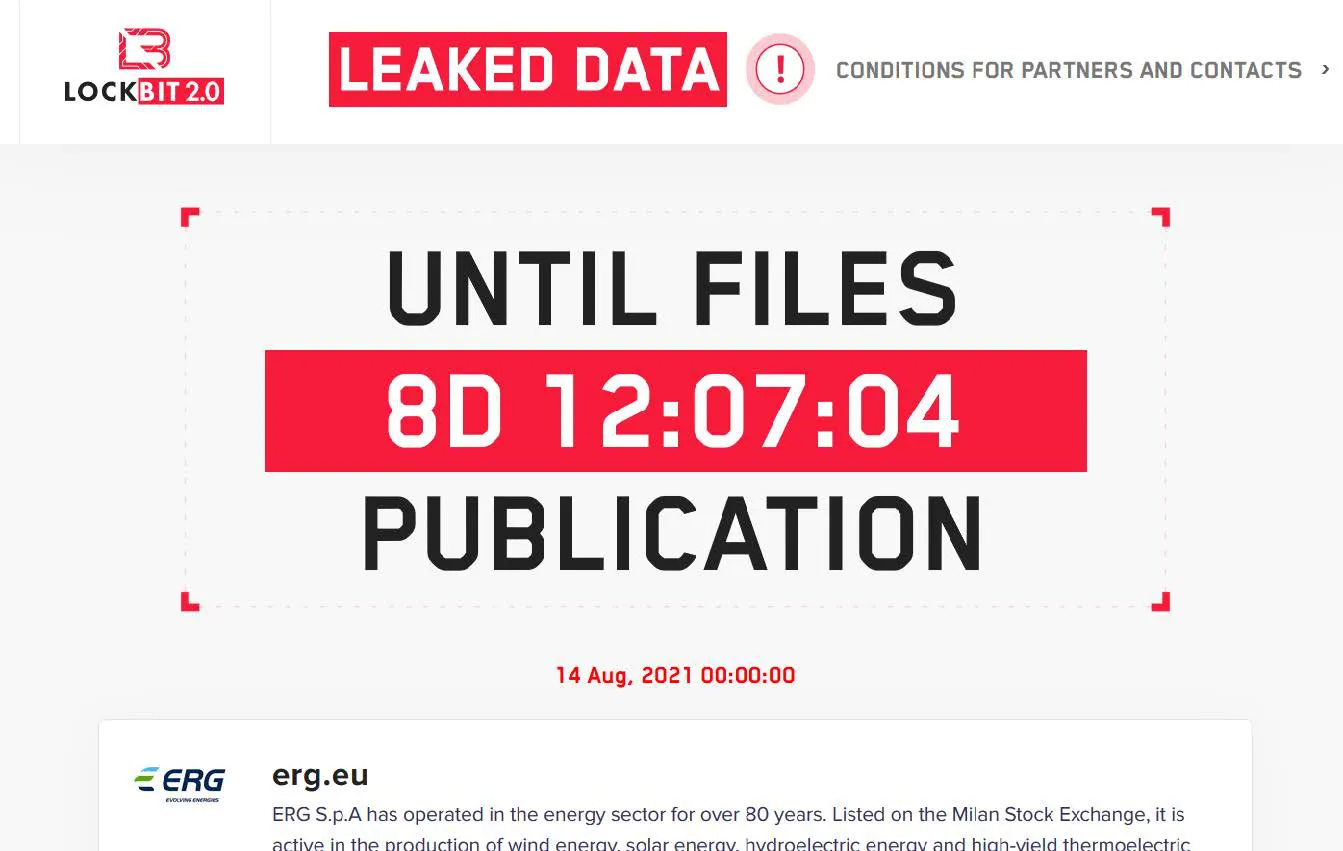

感染したコンピューターには、上記のような要求画面が表示されることがあります。

この画面には、暗号化されたファイルの復号に必要な情報や、暗号解除のための支払い方法が記載されています。

ランサムウェアによって要求される金額は、数百ドルから数千ドルに及びます。しかし、被害者が支払いを行った場合でも、暗号化されたファイルが復号されるとは限りません。また、支払った金額に応じて、犯罪者による標的型攻撃の対象になる可能性があることに注意が必要です。

データの消失や流出

ランサムウェアによって暗号化されたファイルが復元できない場合、データの消失や流出が発生する可能性があります。

このため、ランサムウェアに感染してしまった場合でも、すぐにバックアップからデータを復元することが重要です。

注意点としては、ランサムウェアに感染しないよう、常にセキュリティ対策をしっかり行うことが重要です。また、ランサムウェアに感染した場合でも、決して要求された金額を支払わないことが重要です。

さらに、不審なメールやリンクを開かない、セキュリティソフトウェアを最新版にアップデートする、バックアップを定期的に行うなどの予防措置も重要です。

ランサムウェアの感染確認ポイント

企業や組織でランサムウェアの被害を受けた場合、初期段階での兆候を正しく見極めることが重要です。感染に気づかず業務を続けてしまうと、暗号化が広がり復旧不能な状態に陥るリスクもあります。以下のポイントを確認し、早期発見と適切な対応につなげることが求められます。

- 身代金要求画面が表示されているか

- ファイルの拡張子変更や暗号化が行われているか

- 保護ソフト・対策ツールで検知されているか

- デスクトップに身代金要求メモや不信ファイルが残っているか

身代金要求画面が表示されているか

ランサムウェアの代表的な兆候は、デスクトップやフォルダ上に「身代金を支払え」という趣旨のメッセージが表示されることです。英語や日本語を問わず、特定のビットコインアドレスや支払い方法が記載されているケースが多いため、これが確認できた時点で感染の可能性が非常に高いといえます。

ファイルの拡張子変更や暗号化が行われているか

突然、社内の共有フォルダやPC上のファイルが開けなくなり、拡張子が不自然に変化していたり、文字化けしている場合は要注意です。ランサムウェアはデータを暗号化し、利用できない状態にするのが特徴です。正常な状態との違いを確認することで感染を早期に疑うことが可能です。

保護ソフト・対策ツールで検知されているか

アンチウイルスやエンドポイントセキュリティ製品がランサムウェアの挙動を検知するケースも少なくありません。検知ログやアラートが出ているにも関わらず放置すると、感染が拡大し被害規模が大きくなるため、セキュリティツールからの通知は即座に確認し対応する必要があります。

デスクトップに身代金要求メモや不信ファイルが残っているか

ランサムウェアは感染後に「README」「HOW_TO_DECRYPT」といった名称のテキストファイルを生成し、デスクトップや主要フォルダに配置する傾向があります。これらは攻撃者からの要求メモであり、存在している場合は被害が発生している可能性が極めて高いといえます。

ランサムウェア感染時の初動対応

ランサムウェア感染時の初動対応は次のとおりです。

- インターネット接続を切断する

- バックアップから感染前のデータを復元する

- ランサムウェアの復号ツールがあるかを調べる

- 身代金を支払わない

- 専門家との提携・調査を検討する

なお、セキュリティソフトウェアは、ランサムウェアの検知やブロックに有効な役割を果たします。あらかじめ最新版にアップデートすることで、より高い防御力を確保することができます。

感染したコンピューターをオフラインにする

ランサムウェアは通常、インターネット経由でコンピューターに侵入し、感染したコンピューター内のデータだけでなく、ネットワーク上の他のコンピューターにも感染することがあります。そのため、感染が疑われる場合には、感染したコンピューターとネットワーク上の他のコンピューターをすぐにシャットダウンし、オフラインにすることが重要です。

有線ではLANケーブルを外す、無線ではWi-Fiをオフにすることでネットワークから切断し感染被害を最小限に抑えましょう。これによりランサムウェアの拡散を最低限、防ぐことができます。

バックアップから感染前のデータを復元する

バックアップを定期的に取得している場合には、感染前のデータをバックアップから復元することで、ランサムウェアによる被害を最小限に抑えることができます。

ただし、ネットワークストレージは、ランサムウェアに感染し暗号化されてしまうと復旧は困難であると言われています。一方、ボリュームシャドウコピー(Windows 7やWindows 10でデフォルトで有効になっている『システムの復元』)から復旧させる方法もあります。しかし、ランサムウェアの中にはボリュームシャドウコピー自体のデータも暗号化してしまうものあるため確認が必要となります。

ランサムウェアの復号ツールがあるかを調べる

復号ツールが公開されているかを調べることで、被害を最小限に抑えることができる場合があります。ただし、復号ツールが公開されている場合でも、完全にデータを回復できるわけではないため、注意が必要です。

身代金を支払わない

身代金は絶対に払わないようにしましょう。身代金を支払ったとしてもデータが復元される保証はありません。それどころか中には身代金の支払い後にデータを削除してしまうランサムウェアも存在します。

また、身代金の支払いは、反社会的勢力の活動助長や、さらなるサイバー攻撃へ寄与に繋がりかねないため、身代金は支払わないようにしましょう。

専門家との提携・調査を検討する

ランサムウェアに感染してしまった場合、情報漏えいの有無を調査したうえで、再発防止策をとる必要があります。しかし、これには専門的なリテラシーが必要です。

この際、有効活用されるのが、デジタルフォレンジック調査です。これは、ランサムウェア感染の原因や被害の範囲を調査するために行われます。以下に、デジタルフォレンジック調査の流れを説明します。

証拠の確保

まず、被害の発生したコンピューターやデバイスなどからランサムウェアが感染したファイルや、ログファイルを調査します。

証拠の解析

次に、確保した証拠を解析します。

解析には、ハッシュ値の照合やファイルの復元などの技術を用います。解析の際には、解析結果を厳密に記録することが重要です。

証拠から原因を特定

解析した結果から、ランサムウェア感染の原因を特定します。

感染原因は、メールの添付ファイルや、不正なリンクを含むメールのクリックなどが考えられます。

被害範囲の調査

感染したコンピューターだけでなく、ネットワーク上の他のコンピューターにも感染していないかを調査します。

調査の際には、システムログやネットワークトラフィックの解析を行います。

なお、システムを初期化すると、調査に支障をきたす可能性が高く、注意が必要です。また、証拠の確保や解析には専門知識が必要であるため、業務を委託する場合には、信頼できる専門家に依頼することが重要です。

まずはランサムウェアのフォレンジック調査に対応している業者への相談を検討しましょう。

フォレンジック調査

ハッキング調査に活用される技術として「フォレンジック」というものがあります。これは別名で「デジタル鑑識」とも呼ばれ、スマホやPCなどの記憶媒体、ないしネットワークに残されているログ情報などを調査・解析する際に用いられます。

フォレンジックは、最高裁や警視庁でも法的な捜査方法として取り入れられており、セキュリティ・インシデントの調査において最も有効な調査手法のひとつとなっています。

フォレンジック調査専門業者の実力を確実に見極めるためのポイント

- 実績がある

- スピード対応している

- セキュリティ体制が整っている

- 法的証拠となる調査報告書を発行できる

- データ復旧作業に対応している

- 費用形態が明確である

上記の6つのポイントから厳選したおすすめランキング1位の業者が、デジタルデータフォレンジックです。

デジタルデータフォレンジック

公式HPデジタルデータフォレンジック

✔警視庁への捜査協力を含む、累計39,000件の相談実績

✔企業で発生しうるサイバーインシデント・人的インシデントの両方に対応

✔国際標準規格ISO27001/Pマークを取得した万全なセキュリティ体制

✔経済産業省策定の情報セキュリティサービス基準適合サービスリストに掲載

✔警視庁からの表彰など豊富な実績

✔14年連続国内売上No.1のデータ復旧技術を保有(※)

(※)第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(2007年~2021年)

こちらのデジタルデータフォレンジックは、累積ご相談件数39,000件以上を誇る、対応件数で国内最大級のフォレンジック業者です。マルウェア感染・情報漏洩・社内不正といったインシデント調査からデータ復元技術を活用した証拠復元まで幅広くサービス展開しています。

ランサムウェアの主な感染経路

ランサムウェアの感染経路は、他のマルウェアと同様にメールやWebサイトが主体となっており、その手口は巧妙化し続けています。

ランサムウェアの主な感染経路は以下のとおりです。

- フィッシングメール

- 悪意ある偽サイト

- 悪意のあるプログラムのダウンロード

- ネットワーク内の脆弱性

- USBドライブや外部ハードドライブ

フィッシングメール

フィッシングメールは、ランサムウェアの主要な感染経路の1つです。

攻撃者は、偽の電子メールを作成し、本物のメールと同じように装っています。このメールには、ウイルスに感染した添付ファイルや、悪意のあるリンクが含まれていることがあります。受信者がこの添付ファイルを開いたり、リンクをクリックすると、ランサムウェアがコンピューターに侵入する可能性があります。

フィッシングメールからのランサムウェア感染を防ぐためには、以下のような対策を講じることが重要です。

- 不審なメールを開かない

- 不明な差出人からの添付ファイルを開かない

- メール内のリンクをクリックしない

- メール本文の文法やスペルミスに注意する

悪意のある偽サイト

偽サイトは、ランサムウェア感染の別の主要なルートです。

攻撃者は、偽のWebサイトを作成し、正規のWebサイトと同じように見せかけます。この際、正常なWebサイトからリンクを辿るうちに不正なサイトへ誘導されてしまったり、あるいは「フォントがインストールされていないため文字化けしている」と表示され、フォントをインストールするように見せかけ、ランサムウェアを感染させられることもあります。

偽サイトにアクセスすると、自動的にランサムウェアがダウンロードされ、コンピューターに侵入することがあります。悪意のあるWebサイトからのランサムウェア感染を防ぐためには、以下のような対策を講じることが重要です。

- 安全なWebサイト(URLが”http”でなく”https”)を訪問する

- 不審なWebサイトからダウンロードしない

- ブラウザのセキュリティ設定を強化する

- アンチウイルスソフトウェアをインストールする

悪意のあるプログラム

ダウンロードサイトやトレントサイト、または不正な広告から、偽装されたプログラムをダウンロードしてしまうと、ランサムウェアに感染することがあります。

ダウンロードされたファイルからのランサムウェア感染を防ぐためには、以下のような対策を講じることが重要です。

- ソフトウェアを信頼できるサイトからダウンロードする

- 不審なファイルを開かない

- ファイル拡張子を確認する

- アンチウイルスソフトウェアをインストールする

- 違法なファイルをダウンロードしない

ネットワークの脆弱性

ランサムウェアは、ネットワークの脆弱性を突いて感染することがあります。

たとえば、Emotetなど不正なアプリケーションを介して、ネットワークに侵入口を設け、感染するというケースが目立つほか、リモートワークで使用されるVPNやRDPなどネットワーク上の脆弱性を狙った攻撃も見られます。

ネットワーク内の脆弱性からのランサムウェア感染を防ぐためには、以下のような対策を講じることが重要です。

- ネットワーク内のすべてのコンピューターにアンチウイルスソフトウェアをインストールする

- ソフトウェアを最新の状態に保つ

- ネットワーク内の脆弱性を監視する

- 不正なアプリケーションやファイルをブロックする

USBドライブや外部ハードドライブ

USBドライブや外部ハードドライブからのランサムウェア感染も、主要な感染経路です。

感染したドライブを接続すると、ランサムウェアが自動的にコンピューターに侵入する可能性があります。

- USBドライブや外部ハードドライブからのランサムウェア感染を防ぐためには、以下のような対策を講じることが重要です。

- USBドライブや外部ハードドライブを信頼できるソースから入手する

- 不明なUSBドライブや外部ハードドライブを接続しない

- USBドライブや外部ハードドライブの自動再生機能を無効にする

- USBドライブや外部ハードドライブにアンチウイルスソフトウェアをインストールする

このようにランサムウェアの感染経路は多岐にわたりますが、適切な対策を講じることで感染を防ぐことができます。

重要なデータをバックアップすることや、定期的なアップデートやアンチウイルスソフトウェアの導入は、ランサムウェア被害から身を守るために欠かせない対策です。また、感染した場合に備えて、被害を最小限に抑えるための対策も取っておくことが重要です。

ランサムウェアの感染経路を確認する方法

以下は、ランサムウェアの感染経路を特定する方法です。

- システムログの調査

- メールの送受信履歴の調査

- ネットワークトラフィックの調査

- ファイルやディレクトリの変更履歴の調査

システムログの調査

ランサムウェアに感染すると、システム上では何らかの異常が発生します。よって、システムログを調査することで、感染のタイミングや感染端末および感染原因を特定することができます。なおシステムログには、ログインやログアウト、システムの起動や停止、アプリケーションの実行など様々なアクティビティが記録されています。しかし、システムを初期化すると

メールの送受信履歴の調査

フィッシング攻撃によるランサムウェア感染が多いため、メールの送受信履歴を調査することも重要です。不審な差出人からのメールや、不審な添付ファイルがあった場合は、特に注意が必要です。また、受信者が不特定多数の場合は、企業内での感染拡大リスクが高くなるため、特に注意が必要です。

ネットワークトラフィックの調査

ランサムウェア感染が発生した場合、ネットワークトラフィックのパターンにも何らかの変化が見られる場合があります。例えば、感染した端末から外部への通信が急増した場合や、急に増えた通信が外部のサイトや不審なIPアドレスとの通信であった場合は、感染の可能性が高いです。

ファイルやディレクトリの変更履歴の調査

ランサムウェアに感染した際には、ファイルやディレクトリに変更が加えられます。この際、感染したファイルがどのように変更されたのかを調査することで、感染経路を特定することができます。また、ファイルやディレクトリに不審な操作があった場合は、ランサムウェアに感染している可能性があります。

主なランサムウェアの種類とその特徴

主なランサムウェアの種類とその特徴は次のとおりです。

- 暗号化型ランサムウェア

- ロック型ランサムウェア

- 二重脅迫型ランサムウェア

- スケアウェア

- モバイルランサムウェア

暗号化型ランサムウェア

これはファイルを暗号化することで、被害者に身代金を要求するランサムウェアです。

一度感染すると、重要なファイルを開くことができなくなり、身代金を払わなければ復元することができません。なお、このランサムウェアは既知の脆弱性を突くのではなく、ユーザーが実行するファイルを偽造することで感染することが多く、いわゆる「ゼロデイ攻撃」で被害に遭いやすいものといえます。

感染を防ぐためにも、ユーザーが不審なメールやファイルを開かないことが重要です。また、バックアップを定期的に取ることで、被害を最小限に抑えることができます。

ロック型ランサムウェア

これはシステムのブートセクタに感染してパソコン画面全体をロックし、アクセスを拒否するランサムウェアです。一度感染すると、一般的な対応では対処できません。ロック型ランサムウェアに感染した場合、ハッキング調査の専門家に相談し、適切に被害状況を把握することが必要となります。

二重脅迫型ランサムウェア

二重脅迫型ランサムウェアは近年増加しているランサムウェア攻撃種類の1つです。これはデータの暗号化に加え、暗号化されたデータの一部をインターネット上に公開すると脅迫を行うのが特徴です。

二重脅迫型の手法は、攻撃者にとって被害者からの身代金支払い確率を高めるための戦略です。データの暗号化だけではなく、データの漏洩という追加の脅迫により、被害者に対する圧力を増大させます。

スケアウェア

これは脅迫メッセージ(偽警告)を表示して、被害者を恐怖に陥れるランサムウェアで「スケアウェア」と呼ばれます。たとえばウイルススキャンを装い、ウイルス検出を偽って、ユーザーに支払いを迫るのが特徴です。

モバイルランサムウェア

これはモバイルデバイス(スマートフォンやタブレット)を対象にしたランサムウェアです。おもにSMSのスパムや、不正なWebサイトやアプリからのダウンロード、アプリ内購入などを介して拡散されることが多く、支払いはクレジットカードやビットコインなどで行われます。なお、このタイプのランサムウェアは、主にAndroidデバイスで発生しており、iOSデバイスではまれです。

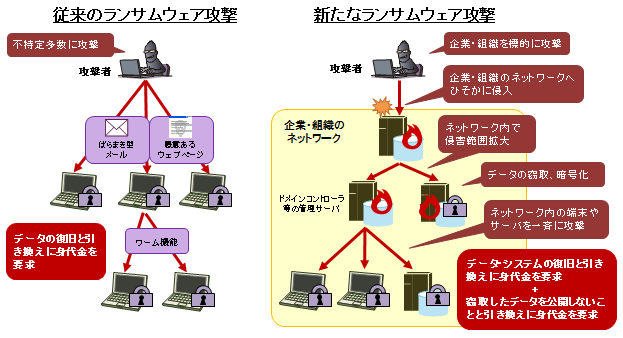

変化し続けるランサムウェアの攻撃手法

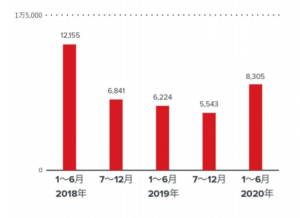

近年、ランサムウェアの攻撃手法は従来の不特定多数をターゲットとした「ばらまき型」から企業・組織をターゲットとした「標的型」に変化しています。

従来の不特定多数を狙う「ばらまき型」では、感染被害者がどの程度金銭を支払うかが予測しづらく効率が悪いですが、「標的型」では脅迫にこぎつければ業務の影響などから、金銭を支払う可能性が高いと考えられます。そのため、効率的に多額の金銭を獲得できる点で企業や組織をターゲットにする攻撃手法の傾向が高まっていると考えられます。

ランサムウェア感染の症状と影響

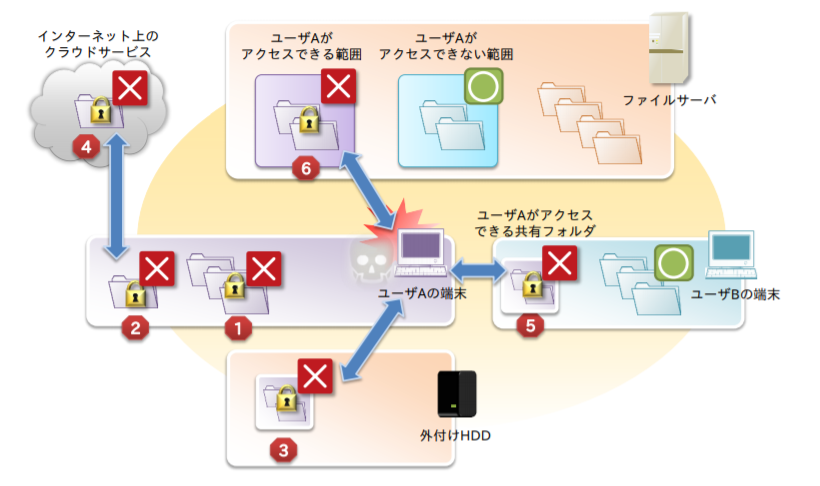

ランサムウェアに感染したPCは、デバイスの文書や写真ファイルが暗号化されてしまったり、画面がロックされ端末が操作不能になったりします。さらに、ファイル復旧と引き換えに身代金要求画面が表示されて他の操作が一切できなくなることがあります。

また、「暗号化型」のランサムウェアに感染した場合「画面ロック型」と異なり同一のネットワーク上のファイルサーバや接続している記録媒体などにもその影響が及ぶ可能性があります。

代表的なランサムウェアとその特徴

2010年代以降、世界規模で影響をもたらした、悪名高い代表的なランサムウェアは次のとおりです。

- WannaCry:2017年に世界中のコンピューターシステムに被害をもたらした

- Petya:2017年にウクライナを中心に広まり、多くの企業や政府機関に大きな被害をもたらした

- Locky:2016年に流行したランサムウェアで、主にメールアタッチメントから感染

- Ryuk:企業や政府機関を狙って攻撃を行っているランサムウェア

- LockBit:2022年に流行したランサムウェアで、主にメールアタッチメントから感染

WannaCry

WannaCryは2017年5月に発生し、Windowsオペレーティングシステムの脆弱性を悪用して拡散しました。

この攻撃では、多数の機関や企業のコンピューターシステムに被害をもたらし、医療機関や銀行なども影響を受けました。攻撃者は感染したコンピューターのファイルを暗号化し、復号化するために身代金を要求しました。この攻撃は、世界中で2億台以上のコンピューターに影響を与え、被害額は40億ドル以上に達しました。

Petya

PetyaはOSのMBR(マスター・ブート・レコード)を書き換えることで使用不能にするランサムウェアで、2017年6月にウクライナを中心に広まりました。この攻撃では、コンピュータが完全に破壊されるため、多くの企業でシステムの停止やデータの損失を引き起こし、大きな経済的被害をもたらしました。

Locky

Lockyは、2016年に流行したランサムウェアの一種で、主に偽装された電子メールに添付されたドキュメントファイルを通じて感染を広げます。Lockyは、2016年から2017年にかけて、主に欧州地域で大規模な被害をもたらし、個人ユーザーから大企業まで様々なネットユーザーが被害に遭いました。

Lockyは、被害者に高額の身代金を要求することで知られており、これまでにも多くの被害者が身代金を支払ったことが報告されています。

Ryuk

Ryukは、2018年に初めて発見されたランサムウェアであり、主に大規模企業や政府機関を狙って攻撃を行うことで知られています。

なおRyukは、攻撃対象となる企業や組織のシステムを慎重にスキャンしています。これにより攻撃者は最も重要なファイルを暗号化し、セキュリティシステムで検出される可能性を低くすることができます(いわゆるステルス機能)。このとき感染したファイルには、.ryk拡張子が追加されます。

LockBit

LockBitは、2021年に発見された比較的新しいランサムウェアの一つで、企業を主な標的としています。

LockBitは、RyukやContiなどの他のランサムウェアと同様、標的とする企業のネットワーク内に侵入してから、データを暗号化して身代金を要求します。しかし、LockBitは、攻撃と並行して、被害者企業のデータを盗むことでも知られています。

盗まれたデータが身代金の支払いを拒否した場合に、公開されることがあり、近年はこうした「二重攻撃」が、LockBitにかぎらず主流になっています。つまり、LockBit、もしくは最新のランサムウェアに感染した場合、データリークの観点からダークウェブ調査などの対応を行う企業も近年は増えています。

LockBitの攻撃手法は、通常、リモートデスクトッププロトコル(RDP)の脆弱性を悪用することによって、企業のネットワークに侵入します。一旦侵入したら、攻撃者は通常、ネットワーク内で他のシステムに侵入するためのさまざまな手法を使用し、データを収集してから暗号化します。LockBitは、被害者企業に対して、BTCなどの仮想通貨で身代金を要求します。

2021年時点で、LockBitの攻撃が多数報告されており、被害者は世界中の企業や組織にわたっています。ちなみに攻撃者は、不特定多数の無差別攻撃ではなく、企業の規模や業界を調査して、特定の企業を攻撃しており、背景には高度に組織化された犯罪グループの存在が疑われています。

【備考】Emotetはランサムウェア攻撃を誘引する

Emotetは金銭や個人情報の詐取を目的としたトロイの木馬型マルウェアですが、ランサムウェアの攻撃を誘引する目的でも利用されます。

たとえばEmotetは、感染したコンピュータにバックドアを作り、攻撃者によるリモートアクセスを可能にします。これによりランサムウェアが侵入しやすくなり、暗号化や身代金支払い要求、データ漏えいなどにつながりかねません。

Emotetなどのマルウェアに対する防御策としては、セキュリティソフトやファイアウォールの導入や、メール開封に注意することが挙げられます。さらに、セキュリティの専門家による調査を行い、潜在的な脆弱性を特定して事前の対策を講じることも重要です。

おすすめランサムウェア被害調査業者

ランサムウェア被害調査はまだまだ一般的に馴染みが薄く、どのような判断基準で依頼先を選定すればよいか分からない方も多いと思います。そこで、30社以上の会社から以下のポイントで厳選した編集部おすすめの調査会社を紹介します。

信頼できるフォレンジック調査会社を選ぶポイント

- 官公庁・捜査機関・大手法人の依頼実績がある

- 緊急時のスピード対応が可能

- セキュリティ体制が整っている

- 法的証拠となる調査報告書を発行できる

- データ復旧作業に対応している

- 費用形態が明確である

上記のポイントから厳選したおすすめのフォレンジック調査会社は、デジタルデータフォレンジックです。

デジタルデータフォレンジック

公式サイトデジタルデータフォレンジック

デジタルデータフォレンジックは、累計3万9千件以上の豊富な相談実績を持ち、全国各地の警察・捜査機関からの相談実績も395件以上ある国内有数のフォレンジック調査サービスです。

一般的なフォレンジック調査会社と比較して対応範囲が幅広く、法人のサイバー攻撃被害調査や社内不正調査に加えて、個人のハッキング調査・パスワード解析まで受け付けています。24時間365日の相談窓口があり、最短30分で無料のWeb打合せ可能とスピーディーに対応してくれるので、緊急時でも安心です。

運営元であるデジタルデータソリューション株式会社では14年連続国内売上No.1のデータ復旧サービスも展開しており、万が一必要なデータが暗号化・削除されている場合でも、高い技術力で復元できるという強みを持っています。調査・解析・復旧技術の高さから、何度もテレビや新聞などのメディアに取り上げられている優良企業です。

相談から見積りまで無料で対応してくれるので、フォレンジック調査の依頼が初めてという方もまずは気軽に相談してみることをおすすめします。

| 費用 | ★相談・見積り無料 まずはご相談をおすすめします |

|---|---|

| 調査対象 | デジタル機器全般:PC/スマートフォン/サーバ/外付けHDD/USBメモリ/SDカード/タブレット 等 |

| サービス | ●サイバーインシデント調査: マルウェア・ランサムウェア感染調査、サイバー攻撃調査、情報漏洩調査、ハッキング調査、不正アクセス(Webサイト改ざん)調査、サポート詐欺被害調査、Emotet感染調査 ●社内不正調査: 退職者の不正調査、情報持ち出し調査、横領・着服調査、労働問題調査、文書・データ改ざん調査、証拠データ復元 ●その他のサービス: パスワード解除、デジタル遺品調査、セキュリティ診断、ペネトレーションテスト(侵入テスト)、OSINT調査(ダークウェブ調査) 等 ※法人・個人問わず対応可能 |

| 特長 | ✔官公庁・法人・捜査機関への協力を含む、累計39,000件以上の相談実績 ✔企業で発生しうるサイバーインシデント・人的インシデントの両方に対応 ✔国際標準規格ISO27001/Pマークを取得した万全なセキュリティ体制 ✔経済産業省策定の情報セキュリティサービス基準適合サービスリストに掲載 ✔警視庁からの表彰など豊富な実績 ✔14年連続国内売上No.1のデータ復旧サービス(※)を保有する企業が調査 ※第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(2007年~2020年) |

| 基本情報 | 運営会社:デジタルデータソリューション株式会社 所在地:東京都港区六本木6丁目10-1 六本木ヒルズ森タワー15階 |

| 受付時間 | 24時間365日 年中無休で営業(土日・祝日も対応可) ★最短30分でWeb打合せ(無料) |

ランサムウェアに感染しないための対策方法

ランサムウェアの対策法は、主に次の4つです。

- 不審なメール、および添付ファイルを開かない

- OSやソフトウェアのアップデートを怠らない

- 定期的なバックアップを心掛ける

- ランサムウェアに適したセキュリティ製品を導入する

不審なメール・添付ファイルを開かず、マクロを無効化する

不審なメールや添付ファイルを安易にクリックしないようにしましょう。もっとも、攻撃者は不自然さをごまかすため、詐取した関係者の氏名を悪用したり、信頼度が高い大手ECサイトや運送業者を騙ったりするなど、あの手この手でメールおよび添付ファイルを開封させようとします。

とくにWindowsのoffice製品にある「マクロ」(自動的にファイルを展開する機能)は悪用されやすいので、マルウェア・ランサムウェアをダウンロードしても、自動で実行されないように、あらかじめ、マクロ機能は無効化しておきましょう。

OSやソフトウェアのアップデートを怠らない

ランサムウェアは脆弱性を攻撃してウイルス感染させるという特徴を持つことから、ご使用のOS、ソフトウェア、デバイスのバージョンを常に最新のものにアップデートしておくことが効果的と言えます。

定期的なバックアップを心掛ける

定期的にデータのバックアップをとることで、万が一ランサムウェアに感染してしまったとしても、失ってはならないデータを退避させておくことが可能です(仮に身代金を払っても、データが復号されないケースがあります)。

ランサムウェアに適したセキュリティ製品を導入する

ランサムウェア感染対策のセキュリティソフトを導入することで、感染被害を抑えることができます。また、セキュリティソフトの働きによって、データが全て暗号化されてしまうのをなるべく早く止められる可能性があります。

まとめ

ランサムウェアに感染した場合の適切な対処法や専門業者について解説しました。

まとめると次のとおりです。

- ランサムウェアは、企業や公的機関を狙うものが増加傾向にあり、被害総額の規模も大きくなっています。

- このような状況の中、本稿でご紹介した注意点や復旧方法を確認することが重要です。

- ランサムウェアに感染した場合、すぐに専門業者に被害状況の調査を相談することが大切です。

- ランサムウェアは、データを暗号化することで使用不能にするため、自力での調査は困難です。

- ランサムウェアに感染する前に、予防対策をすることが重要です。

- ランサムウェアは、フィッシング攻撃や不正な広告から感染することが多く、メールやWebサイトを開く際には注意が必要です。

- セキュリティソフトやファイアウォールを導入することで、ランサムウェアに感染するリスクを低減することができます。

- 企業や公的機関では、バックアップの定期的な取得やセキュリティポリシーの策定などが必要です。

以上のように、被害を最小限に抑えるためには、ランサムウェアに対する正しい知識を持ち、予防対策をすることが大切です。

本稿でご紹介した注意点や復旧方法をしっかりと確認し、安全なオンライン環境を作りましょう。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)