「突然、身に覚えのないログイン通知が来た」「メールで不正アクセスの警告が届いた」など、心当たりがある方は、端末が不正アクセスを受けた可能性があります。

もし不正アクセスされた状態を放っておくと、「情報漏えい」「マルウェア感染」「アカウント乗っ取り」など甚大な被害に発展する可能性があります。

不正アクセス被害を防止するために、本記事では、不正アクセスの有無を調べる確認方法や安全な対処方法について解説します。

目次

不正アクセス・不正ログインとは何か?

不正アクセスとは、第三者のコンピューターやネットワークに許可なくアクセスする行為です。

また不正ログインとは、第三者の認証情報を不正に取得して許可なくログインする行為を指します。

不正アクセスや不正ログインが行われると、個人情報や機密情報の盗難、不正送金、システムの改ざんなど、さまざまな被害が発生する可能性があります。

こうした被害に遭遇した場合、個人情報取扱事業者は法的観点から被害原因を究明し、流出した経路や情報を特定する必要があります。また再発を防止し、場合によっては発生した損害を補償する必要もあります。こうしたケースでは行政機関や法執行機関との提携、ないし法的に正当な手続きが必要となりますが、この際、フォレンジック調査が有効です。

フォレンジック調査とは、デジタル機器から法的に正しい手続きを踏まえて証拠を収集・分析・保全し、不正の痕跡や原因を究明する調査手法です。ただし、フォレンジック調査は、専門的知識と技術が必要不可欠であり、通常は専門の調査会社に依頼するのが一般的です。

なお、フォレンジック調査業者には相談から見積もりまで無料で行っている業者も存在するので、まずは相談することを検討してください。

不正アクセスされたときのリスクと被害例

不正アクセスによって生じるリスクは多岐に渡ります。以下に挙げるのは一般的な例です。

- 機密情報の漏えい

- 顧客情報の盗難

- システムの改ざん

- サービス停止・金銭的損失・企業イメージの低下

- サイバー犯罪の踏み台にされる

機密情報の漏えい

不正アクセスにより機密情報が漏えいすると、企業や個人に深刻な被害が及びます。たとえば、顧客情報や取引データ、社内資料などが外部に流出することで、信用の失墜や金銭的損失に直結する可能性があります。さらに、漏えいした情報が悪用されると、詐欺被害や不正利用の被害が拡大するおそれもあります。情報の管理体制が不十分と判断されれば、法的責任を問われることもあります。

顧客情報の盗難

不正アクセスにより、企業の顧客データベースが侵害されると、顧客の個人情報が盗まれる可能性があります。

これには、氏名、住所、電話番号、メールアドレス、購買履歴などが含まれます。盗まれた顧客情報は、不正な目的で使用される可能性があります。たとえば、悪意ある第三者によって個人情報を売り買いされたり、不正な金融取引を行われたり、スパムメールの踏み台に悪用されたりすることがあります。

Webサイト・システムの改ざん

不正アクセスによって、企業や組織のシステムが改ざんされる可能性があります。

これにより、データの改ざんや破壊、システムの停止、機能の乱れなどが発生し、業務の継続性やデータの正確性に重大な影響を与える可能性があります。

またWebアプリケーションのデータベースに不正にアクセスする手法として「SQLインジェクション」があります。これは、Webアプリケーションに送信されるユーザー入力に不正なSQLコマンドを挿入し、データベースにアクセスする手口です。

SQLインジェクション攻撃が行われると、データの盗難・改ざん・消去などの被害を引き起こす可能性があります。この攻撃を防ぐには、Webアプリケーション開発時に入力値の検証やエスケープ処理などを実施しておくことが重要です。

サービス停止・金銭的損失・企業イメージの低下

不正アクセスによって、企業のウェブサイトやオンラインサービスが一時的または長期間にわたって停止する可能性があります。

ウェブサイトが不正アクセスによって停止した場合、顧客はサイトにアクセスして商品やサービスを購入できなくなります。これにより、企業は売上を失う可能性があります。

また、ウェブサイトが不正アクセスによって停止したことが顧客に知られると企業の信頼が低下しやすく、被害が顧客にも及んだ場合、企業は管理責任を追及され、業績悪化や信用失墜に陥るおそれがあります。

サイバー犯罪の踏み台にされる

不正アクセスされたシステムは、攻撃者にとって便利な踏み台として悪用されやすく、企業や個人が被害者ではなく加害者として扱われる可能性があります。また、攻撃に使用されたシステムが解析され、企業や組織に不備がある場合、法的な問題に巻き込まれる可能性もあります。

不正アクセスされたらすぐに確認すべき点

不正アクセスの可能性が疑われる場合、以下のようなポイントを確認することで、不正アクセス被害の有無を調べることができます。

- 不審なアクセスユーザーやアクセス先

- ログイン失敗回数が短時間で多発していないか

- アクセス元のデバイス・IPアドレスに問題はないか

- 不審な操作ログ・改ざん

ただし、社内に決まった情報システム管理担当者がおらずログの確認方法が分からない場合は、無理に自分でチェックしようとするのは避け、警察やサイバー攻撃被害調査の専門家に相談しましょう。

不審なアクセスユーザーやアクセス先の確認

以下のように不審な点が認められる場合は、不正アクセスの可能性があります。

- 本来アクセス権のないはずの領域にアクセスしたユーザーがいる

- 通常業務でアクセスしない(使用しない)ようなフォルダにアクセスしている

- 退職済み社員のアカウントなど現在は在籍しない社員のアカウントを使ってログインされた

ハッカーが不正アクセスする場合だけでなく、既に何らかの原因によって情報持ち出しなどが行われた可能性も考えられます。

ログイン失敗回数が短時間で多発していないか

不正アクセスでよく利用される手段のうち、ログイン成功するまで試す「総当たり攻撃」「辞書攻撃」「パスワードリスト攻撃」といった手法では、ログイン失敗回数が増加します。

もし一定時間でログイン失敗回数が頻発したり、深夜や休日など通常とは異なるタイミングでのアクセス履歴が見つかった場合、不正ログインを疑ったほうがよいでしょう。

アクセス元のデバイス・IPアドレスに問題はないか

正規のユーザーであっても、通常使用していない端末や海外などの不審なIPアドレスからのアクセスがあれば、不正アクセスの可能性があります。特に、VPNやプロキシを通じたアクセス、またはIPアドレスが頻繁に変わっているケースは、攻撃者が痕跡を隠そうとしている兆候です。アクセスログをもとに異常なIPアドレスをリストアップし、ファイアウォールで遮断する、または地域制限をかけるなどの対応を検討することが重要です。

不審な操作ログ・改ざん

不正アクセスの痕跡として最も危険なのは、システム内の情報や設定の「不審な変更」です。大量のファイルがコピー・ダウンロードされていたり、設定ファイルやデータベースの内容が書き換えられていた場合、情報漏えいやサービス改ざんがすでに進行している可能性があります。監査ログやファイルアクセス履歴を精査し、意図しない更新履歴や削除操作がないかを確認してください。改ざんが確認された場合は、該当システムの利用を一時停止し、専門業者の調査を受けるのが安全です。

不正アクセスが発覚した際に取るべき対処法

不正アクセスが発覚した際、まず何をすべきでしょうか?安全かつ被害を最小限に食い止めるために適切な対処の流れを紹介します。

- ネットワークから遮断する

- ログイン履歴を確認する

- パスワードを変更する

- 情報漏えいの可能性がある情報保有者に連絡

- OS・ソフトウェアのアップデートとウイルススキャン

- インシデント対応チームを編成する

- 警察・サイバー犯罪相談窓口に相談

- ハッキング調査に対応している業者に相談する

また不安のある方はできるだけ早く専門業者に相談することをお勧めします。

ネットワークから遮断する

不正アクセスが疑われる場合、被害の拡大を防ぐためにも端末をネットワークから切り離してください。

- LANを使用している場合、すぐにLANケーブルを抜く

- Wi-Fiを使っている場合、ワイヤレススイッチを切りデバイスをオフライン状態にする

ただし、これは被害の拡大を防ぐための一時的な方法ですので、安心せずに、すぐ次に示すような対処を取りましょう。

ログイン履歴を確認する

SNSやWebの使用履歴を確認し、身に覚えのないログイン・パスワード変更メールなどがある場合は、端末が乗っ取られている危険性があります。ログインの有無にかかわらず、パスワードの変更を行い、被害拡大の防止に努めましょう。

パスワードを変更する

誕生日や推測しやすい文字列をパスワードとして設定していると、総当たり攻撃で容易に侵入されてしまい、大変危険です。

パスワードは必ず英数字とアルファベット、記号を組み合わせた個別のものを設定するようにしてください。また、同じパスワードを様々なサービスで使い回している場合は、それも変更してください。

直ちにネットバンキングやECサイト、SNSなどのパスワードを変更しましょう。使用しているパスワードが何者かに知られている可能性が高く、そのまま放置しているとパスワードを変更されて乗っ取られる可能性があります。この際、変更後の情報が盗まれることを防ぐために、必ず他の端末から再設定を行いましょう。

不正アクセスに気が付かずパスワードを変更されてしまった場合は、不正送金などを阻止するためにアカウントを利用停止する必要がありますので、サービスの運営元に問合せをしてください。

情報漏えいの可能性がある情報保有者に連絡

不正アクセスによって情報漏えいの可能性があるデータを確認し、その情報の保有者に連絡しましょう。特に取引先や顧客情報の流出は、会社の信用失墜にもつながります。

放置すると流出した取引先・顧客リストに対してマルウェア付きのメールが送られるなど、二次被害を引き起こす危険性もあるため、できるだけ早く対処しましょう。

OS・ソフトウェアのアップデートとウイルススキャン

不正アクセスなどのサイバー攻撃は、OSやソフトウェアの脆弱性を狙ってくることも珍しくありません。

最新版にアップデートしておくことで、脆弱性による攻撃リスクを最小限に収めることが出来ます。

また、不正なアプリケーションを仕込まれている可能性もあるため、ウイルススキャンソフトを利用している場合は、最新バージョンでのウイルススキャンも実行しておきましょう。

インシデント対応チームを編成する

不正アクセスの調査を担当するためには、社内で専門チームを結成することが一般的です。

このチームは、セキュリティ担当者、ネットワークエンジニア、システム管理者、法務担当者などの複数の役割を持つメンバーから構成されるべきです。

ただし、攻撃手法を正確に把握し、脅威を分析する場合、ログファイル、ネットワークトラフィック、データベースの内容などの証拠を「法的に正しい手続き」で収集するスキルが必要です。この場合、科学捜査の専門的なスキルを持つサイバーセキュリティの専門家に対応を依頼することで、攻撃の痕跡や侵入経路を明らかにすることができます。

警察・サイバー犯罪相談窓口に相談

不正アクセスは不正アクセス禁止法によって定められた犯罪行為であり、発覚時点で速やかに通報することが望ましいです。相談窓口では、どういった対応を取るべきかといった助言も受けることができます。

不正アクセスが発覚したら、自社内だけで対応するのではなく、速やかに最寄りの警察やサイバー犯罪相談窓口に相談しましょう。

不正アクセス調査ができるフォレンジック調査会社に相談する

不正アクセスされていることに気が付かずそのまま端末の使用を続けてしまうと、アカウントの乗っ取りやウイルス感染といった事態に発展しかねません。

しかしながら、個人での調査には限界があるため、不正アクセス・ハッキングされているかどうかを正確に把握したいという方は、一度ハッキング調査に対応しているフォレンジック業者へ相談してみてください。フォレンジック業者では以下のような項目が調査可能です。

- ウイルス感染の有無

- 不正アクセスされているかどうか

- いつ、どのような経路で不正アクセスされたのか

- 不正アクセスによる情報漏えいなどの被害状況

フォレンジック業者によっては、相談から見積りまで無料で対応しているため、個人での対処が難しい場合は専門業者に相談してみましょう。中には最短当日での調査も対応している所もあるため、迅速に対処することができます。

おすすめのフォレンジック調査会社

フォレンジック調査はまだまだ一般的に馴染みが薄く、どのような判断基準で依頼先を選定すればよいか分からない方も多いと思います。そこで、30社以上の会社から以下のポイントで厳選した編集部おすすめの調査会社を紹介します。

信頼できるフォレンジック調査会社を選ぶポイント

- 官公庁・捜査機関・大手法人の依頼実績がある

- 緊急時のスピード対応が可能

- セキュリティ体制が整っている

- 法的証拠となる調査報告書を発行できる

- データ復旧作業に対応している

- 費用形態が明確である

上記のポイントから厳選したおすすめのフォレンジック調査会社は、デジタルデータフォレンジックです。

デジタルデータフォレンジック

公式サイトデジタルデータフォレンジック

デジタルデータフォレンジックは、累計3万9千件以上の豊富な相談実績を持ち、全国各地の警察・捜査機関からの相談実績も395件以上ある国内有数のフォレンジック調査サービスです。

一般的なフォレンジック調査会社と比較して対応範囲が幅広く、法人のサイバー攻撃被害調査や社内不正調査に加えて、個人のハッキング調査・パスワード解析まで受け付けています。24時間365日の相談窓口があり、最短30分で無料のWeb打合せ可能とスピーディーに対応してくれるので、緊急時でも安心です。

運営元であるデジタルデータソリューション株式会社では14年連続国内売上No.1のデータ復旧サービスも展開しており、万が一必要なデータが暗号化・削除されている場合でも、高い技術力で復元できるという強みを持っています。調査・解析・復旧技術の高さから、何度もテレビや新聞などのメディアに取り上げられている優良企業です。

相談から見積りまで無料で対応してくれるので、フォレンジック調査の依頼が初めてという方もまずは気軽に相談してみることをおすすめします。

| 費用 | ★相談・見積り無料 まずはご相談をおすすめします |

|---|---|

| 調査対象 | デジタル機器全般:PC/スマートフォン/サーバ/外付けHDD/USBメモリ/SDカード/タブレット 等 |

| サービス | ●サイバーインシデント調査: 不正アクセス(Webサイト改ざん)調査、マルウェア・ランサムウェア感染調査、サイバー攻撃調査、情報漏洩調査、ハッキング調査、サポート詐欺被害調査、 ●社内不正調査: 退職者の不正調査、情報持ち出し調査、横領・着服調査、労働問題調査、文書・データ改ざん調査、証拠データ復元 ●その他のサービス: パスワード解除、デジタル遺品調査、セキュリティ診断、ペネトレーションテスト(侵入テスト)、OSINT調査(ダークウェブ調査) 等 ※法人・個人問わず対応可能 |

| 特長 | ✔官公庁・法人・捜査機関への協力を含む、累計23,000件以上の相談実績 ✔企業で発生しうるサイバーインシデント・人的インシデントの両方に対応 ✔国際標準規格ISO27001/Pマークを取得した万全なセキュリティ体制 ✔経済産業省策定の情報セキュリティサービス基準適合サービスリストに掲載 ✔警視庁からの表彰など豊富な実績 ✔14年連続国内売上No.1のデータ復旧サービス(※)を保有する企業が調査 ※第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(2007年~2020年) |

| 基本情報 | 運営会社:デジタルデータソリューション株式会社 所在地:東京都港区六本木6丁目10-1 六本木ヒルズ森タワー15階 |

| 受付時間 | 24時間365日 年中無休で営業(土日・祝日も対応可) ★最短30分でWeb打合せ(無料) |

【不正アクセスを受けた場合】個人情報取扱事業者は、正確に被害実態を把握する義務がある

2022年4月に改正個人情報保護法が改正されました。これにより、不正アクセスを受けた企業は、正確に被害実態を把握し、被害を受けた関係者や個人情報保護委員会に報告をおこなう「義務」があります。

情報漏えいが発生した場合、被害者は、不正に取得された個人情報の利用により、金銭的被害や名誉毀損などの被害を受ける可能性があるからです。

実際に、個人情報保護法第26条では「個人情報取扱事業者は、個人データの漏えい等が発生した場合、速やかに、その旨を本人に通知し、かつ、個人情報保護委員会に報告しなければならない」と定められています。

出典内閣府

不適切な対応をおこなうと、ペナルティを受ける恐れも

個人情報保護法の義務規定に違反した個人情報取扱事業者等は、最大で1億円の罰金と社名公開という重いペナルティが課せられる可能性があります。

たとえば個人情報保護委員会からの報告徴収に応じなかった場合や、報告徴収に対して虚偽の報告をした場合等には、刑事罰(50万円以下の罰金)が科される可能性があります。

また委員会の命令に個人情報取扱事業者等が違反した場合、委員会は、その旨を広く公表することができ、加えて、当該命令に違反した者には、刑事罰(1年以下の懲役又は100万円以下の罰金)が科される可能性があります。

このように情報漏えいインシデントに対する取り締まりが強化されていることに伴い、万が一の場合はより正確かつ信頼度の高い調査の必要性も高まっています。

自社で攻撃手法を分析する場合、抜け漏れが発生しやすく、不完全なものとなる恐れがあります。詳細に分析する場合は、「フォレンジック」と呼ばれる端末の調査・解析を専門としているサイバーセキュリティの専門家に対応を依頼することを検討しておきましょう。調査報告書を個人情報保護委員会に提出することが可能な場合があります。

不正アクセス・ログイン被害を防ぐ対策方法

不正アクセス・不正ログイン被害を防ぐ対策方法について、以下の方法があります。

- サーバを利用したログを監視する

- ソフトウェアを定期的に更新する

- アクセス権限(パーミッション)を設定する

- SQLインジェクションへの対策

- ファイアウォールや侵入防止システム(IPS)の導入する

- 機器構成の変更やソフトウェアのインストールを制限する

- 2段階認証・多要素認証の設定

- 不正検知システムの導入

- 脆弱性診断やペネトレーションテストを実施する

サーバを利用したログを監視する

サーバ上でのアクセスログやシステムログを監視することで、不正アクセスを早期に発見することができます。ログの解析により、どのようなアクセスがあったか、どのようなデータが取得されたか、また、どのような変更が加えられたかを確認できます。

なお、最新の脅威に対処するために、監視システムを常に最新の状態に保つことが重要です。この際、さまざまな監視ツールを使用し、異なるログを組み合わせて分析することで、不審なアクティビティや異常なパターンをより正確に検知することができます。また、監視システムには、アラート機能を設定しておくことも重要です。アラートを設定することで、不正アクセスが検知された場合に、早急に対応することができます。

ログの解析や監視システムの構築、運用には専門知識が必要です。セキュリティ専門家に依頼することで、より安全な環境を構築することができます。

ソフトウェアを定期的に更新する

システムやアプリケーションのセキュリティパッチやアップデートを定期的に適用することで、既知の脆弱性を修正し、攻撃への対策を強化します。

アクセス権限(パーミッション)を設定する

ユーザーやシステムのアクセス権限を適切に設定し、最小限の必要な権限のみを与えることで、不正なアクセスや情報漏えいを防止できます。

SQLインジェクションへの対策

ウェブサイトやアプリケーションのセキュリティには、多くの脅威が存在します。その中でも、SQLインジェクションは最も一般的な攻撃手法の1つです。この攻撃手法に対抗するために、入力データのバリデーションやプレースホルダーを使用することが重要です。さらに、防御力を高めるために、特定のデータベースエンジンに固有の脆弱性に対処することも必要です。

SQLインジェクションへの対策を以下に示します。

プレースホルダーを使用する

プレースホルダーを使用してクエリを作成し、ユーザーからの入力を直接組み込まずにクエリを実行します。プレースホルダーは、SQL文の中でパラメーターの値を置き換えるための特殊な記号やプレースホルダー名のことで、SQLインジェクション攻撃を防止するのに役立ちます。

エスケープ処理を行う

入力データをエスケープ処理することで、SQLコマンド内の特殊文字を無効化します。たとえばデータベース操作に利用される特殊文字(例: シングルクォーテーション)を適切にエスケープすることで、不正なSQLコマンドの注入を防止します。

入力データのバリデーションと検証

入力データを受け取る前に、適切なバリデーションと検証を行います。データの形式、文字列長、許容される文字セットなどをチェックし、不正な入力を拒否します。入力データに対しては、ホワイトリスト検証を行い、予期しないデータが含まれていないことを確認します。

ファイアウォールや侵入防止システム(IPS)の導入

ネットワークやシステムのセキュリティを強化するためには、ファイアウォールや侵入防止システム(IPS)などのセキュリティ対策が必要です。

これらの対策を導入することで、不正なネットワークトラフィックや攻撃を検知してブロックすることができますが、さらに、セキュリティを強化するためには、これらの対策の定期的な更新や保守が必要です。

機器構成の変更やソフトウェアのインストールを制限する

システムの機器構成やソフトウェアのインストールを必要最小限に制限し、不要なサービスやポートを閉じることで、攻撃への攻撃面を減らします。

2段階認証・多要素認証の設定

パスワードだけでなく、追加の認証要素(SMSコード、ワンタイムパスワード、バイオメトリクスなど)を使用した2段階認証や多要素認証を導入することで、不正ログインを防止します

不正検知システムの導入

不正検知システムは、攻撃者が既知の脆弱性を悪用する場合や不審なトラフィックを生成する場合に特に有効です。

不正検知システムは、ネットワーク上やシステム内での不審なパターンや振る舞いを監視し、異常を検知するとアラートを発出したり、攻撃をブロックしたりします。また、これにはインターセプション検知システム(IDS)やインターセプション防止システム(IPS)が含まれます。仮にシステムに異常が検知されると、適切な対策を講じることができ、被害を最小限に抑えることができます。

脆弱性診断やペネトレーションテストを実施する

社内のシステムやツールに侵入可能な脆弱性がないか調べるには、専門の調査会社による「脆弱性診断」や「ペネトレーションテスト」を実施するのがおすすめです。

脆弱性診断とは、その名の通りシステム・ツールの脆弱性があるかどうかを確認する診断です。一方、ペネトレーションテストとは、確認できた脆弱性を利用し、実際に不正アクセスが可能かどうかテストして実際のサイバー攻撃に近いシナリオ(例:重要なシステムに対する侵入試行、特定の外部サーバー経由での機密情報の窃取思考など)に沿って疑似攻撃するものです。

脆弱性診断・ペネトレーションテストを実施する際は、社内のシステムを見せることになるので、信頼できる会社に依頼するようにしましょう。

詳細は以下の記事でも解説していますので、興味がある方はこちらもご覧ください。

不正アクセスの具体的な手口

不正アクセスの手口には、パスワード・サーバーの脆弱性をついたものが多くみられます。ここでは、以下に示した代表的な不正アクセスの手口を紹介します。

- スパムメール・SMSメッセージ

- 総当たり攻撃(ブルートフォースアタック)

- インジェクション攻撃・データベースの改ざん

- アプリ連携を利用した乗っ取り

- 脆弱性の悪用(ゼロデイ攻撃)

- ソーシャルエンジニアリング

スパムメール・SMSメッセージ

スパムメールの内容は、感染被害に遭った関係者のメールを引用したものが多く、うっかり開封してしまいがちです。しかし、ファイルを開封したり、記載されたリンクをクリックすると、マルウェアがダウンロードされてしまい、個人情報が流出したり、攻撃の踏み台に利用されたりと、ありとあらゆるサイバー被害に遭遇してしまいます。

スパムメールに添付されているマルウェアの大半は「トロイの木馬」と呼ばれ、スパムメールやマルウェアともども、一見無害に見せかけてくるのが最大の特徴です。

トロイの木馬の詳細については、下記の記事を参照してください。

総当たり攻撃(ブルートフォースアタック)

総当たり攻撃とは、不正ログインを目的とした攻撃手法であり、 ID やパスワードの組み合わせを文字どおり総当たりで入力するというものです。

実際の攻撃はコンピューターが行なうため、簡単なIDやパスワードであれば、短い時間で解読されてしまいます。また、長いパスワードであっても、単純な固有名詞を羅列したようなものだと、簡単にハッキングされてしまう恐れがあります。

インジェクション攻撃・データベースの改ざん

インジェクション攻撃とは、Webサイトの入力フォームなどに悪意あるコード(SQLなど)を埋め込むことで、データベースを不正に操作するサイバー攻撃です。たとえば、ログイン画面にSQL文を入力することで、認証を bypass し管理画面に侵入されたり、機密情報を盗まれたりする可能性があります。この攻撃に成功すると、データの改ざん・削除・不正取得など深刻な被害が発生します。

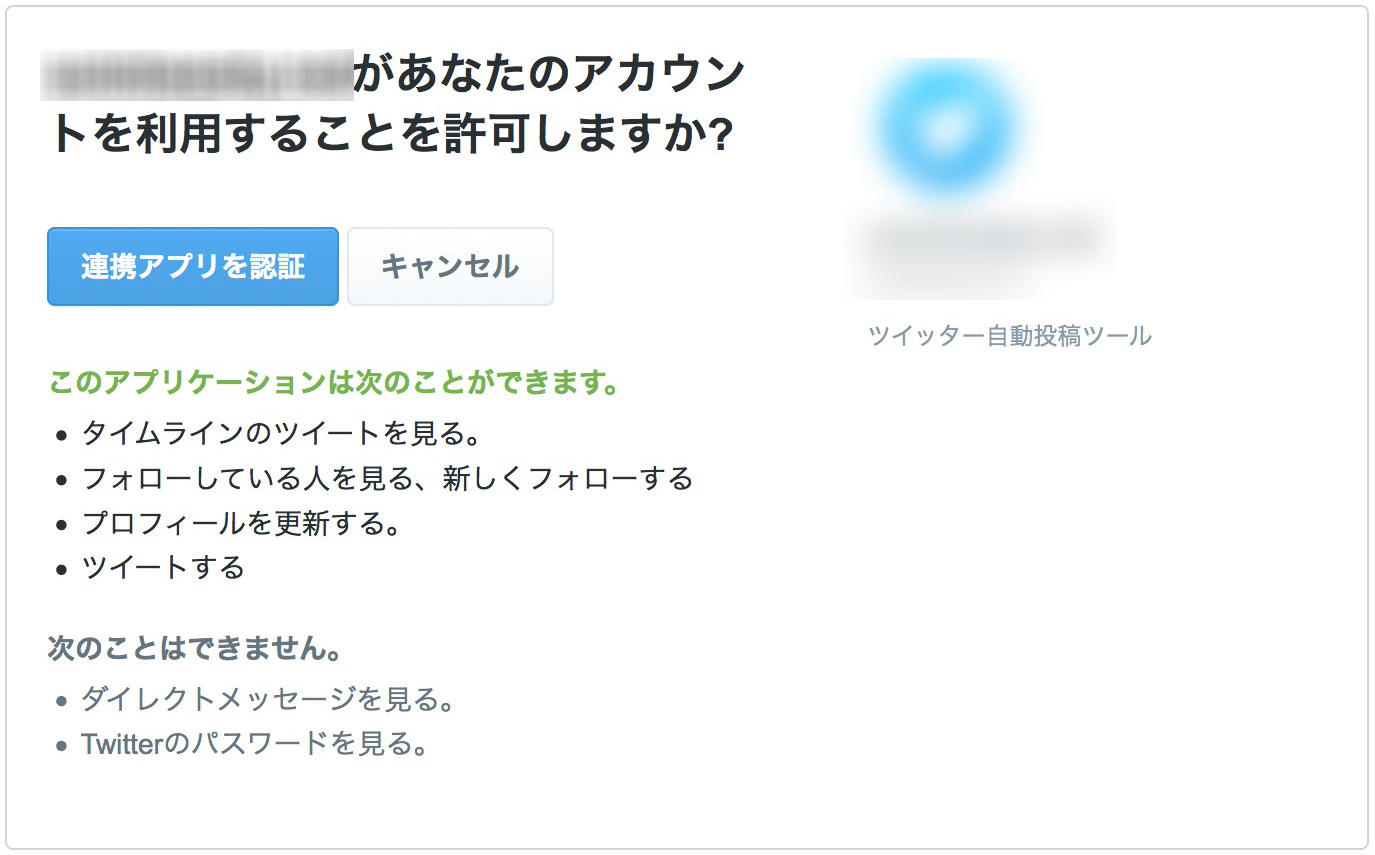

アプリ連携を利用した乗っ取り

近年はSNSの「アプリ連携」を利用して不正アクセスを行うという手口があります。

アプリ連携とは、他のアプリが自分のSNSアカウントを利用できるようにする機能のことです。本来は使い勝手を良くするための機能ですが、これらを悪用して不正ログインを行うのがアプリ連携を利用した乗っ取りの主な手口です。

もし不正なアプリやwebサービスと気づかず、SNSアカウントをを連携させてしまうと、アカウントが乗っ取られ、自分になりすまして勝手にツイートされたり、他の人にさらなる詐欺の元となるダイレクトメッセージを送られたりしてしまい、知らない間に自分自身が犯罪に加担していたということも珍しくありません。

脆弱性の悪用(ゼロデイ攻撃)

脆弱性とは、ソフトウェアやシステムに存在するセキュリティ上の弱点や欠陥のことです。攻撃者は、脆弱性を見つけてその欠陥を利用し、システムに侵入します。脆弱性を悪用した攻撃は、既知の脆弱性に対する攻撃や、ソフトウェアのバグや設定ミスを悪用することで行われることがあります。

特に有名なものが「セロデイ攻撃」です。これはソフトウェアなどで脆弱性が発見・公表されてから、パッチが適用されるまでの間に行われる攻撃のことで、既存のセキュリティ対策では防ぎきれない場合があります。また一旦ゼロデイ攻撃が発生すると、攻撃者はその間、システムにアクセスし続けることができます。

ソーシャルエンジニアリング

これはユーザーの不注意を利用し、不正に情報を入手したり、あるいはシステムに侵入したりする手法です。

以下にソーシャルエンジニアリングを悪用した不正アクセスの一般的な手法をいくつか説明します。

フィッシング

ユーザーを騙して、個人情報やパスワードなどの機密情報を盗み出す攻撃です。攻撃者は、偽メールや偽サイトを作成して、ユーザーにアクセスさせます。そこで嘘の認証画面を表示させ、ユーザーの個人情報やパスワードを盗み取ります。SMSを悪用したフィッシングについては下記の記事でも詳しく解説しています。

ショルダーハッキング

ショルダーハッキングとは、肩越しに他人の情報を覗き見る行為であり、公共の場やオフィスの中で、攻撃者が被害者のキーボード入力や画面を盗み見ることで、パスワードや機密情報を入手しようとするような手法です。ショルダーハッキングは比較的簡単に実行される攻撃手法であり、例えば、カフェや公共の場でパスワードを入力する際に周囲の人々に注意を払わずに行うだけで盗まれてしまうことがあります。

対策としては、ディスプレイを特定の角度からしか見えないようにするため、他人の盗み見を防ぐスクリーンフィルターの使用がマストとなります。

まとめ

今回は、不正アクセス被害に遭ってしまった場合に備え、被害の有無を調べる方法から対処法までを順に解説しました。

近年、不正アクセスや乗っ取りの手口はますます巧妙化しており、事実や被害の特定が難しくなっています。仮に、不正アクセス被害に遭うと、取り返しのつかない事態に陥ることがあります。特に、企業の場合は顧客からの信頼を失い、業務の継続が困難になる可能性があります。

そのため、不正アクセスの疑いがある場合には、今回紹介した対処法の他にも、専門業者の活用やセキュリティ強化のための取り組みなど、様々な手法を試してみてください。これらの方法を実践することで、不正アクセス被害を未然に防止することができるだけでなく、被害を最小限に食い止めることもできます。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)

ウイルス感染調査には「フォレンジック調査」という方法が存在します。フォレンジックとは、スマホやPCなどの電子機器や、ネットワークに記録されているログ情報などを解析・調査することで、社内不正調査やサイバー攻撃被害調査に活用される技術のことです。別名「デジタル鑑識」とも呼ばれ、最高裁や警視庁でも正式な捜査手法として取り入れられています。