ランサムウェアとは、ファイルの暗号化を行い、身代金の支払いを要求するマルウェアです。

なかでも「Qilin」(別名:Agenda)は、2022年に初確認されたランサムウェアで、現在までに世界中の企業で深刻な被害をもたらしています。

そこで、この記事ではQilinの特徴や感染時のリスク、適切な対処法を解説します。正確な情報を知ることで、迅速な対処を取れるようにしましょう。

目次

Qilinランサムウェアとは

Qilin(別名:Agenda)ランサムウェアの特徴は次のとおりです。

- Rust言語とGo 言語で書かれたランサムウェア

- WindowsやLinuxを標的としている

- RaaS(Ransomware as a Service)モデルで運用され、複数の攻撃者によりサイバー攻撃に悪用されている

- 製造業やIT産業、医療機関や教育機関を標的にしている

- 要求する身代金の額も標的の企業に応じて異なる

万が一、ランサムウェアに感染している場合、フォレンジック調査がおすすめです。下記の記事で、調査会社を一覧にしているので参考にしてみてください。

Rust言語とGo言語で書かれたランサムウェア

Qilinランサムウェアは、Rust言語やGo言語で書かれたランサムウェアということが判明しています。

RustやGoはコンパイル型の言語であり、生成されるバイナリは構造が複雑で、逆コンパイルや静的解析が困難です。特にRust言語は、独自のコンパイル構造や名前の難読化により、リバースエンジニアリングを難しくする傾向があります。これにより、セキュリティ研究者や解析ツールによる検知や解析を回避しやすく、ランサムウェアの隠蔽性を高める要因となっています。

近年のRust言語で書かれたQilinランサムウェアは別名「Qilin.B」と呼ばれ、強力な暗号化やセキュリティ ツールを回避する機能、そしてデータ回復を妨害する機能などを備えています。

WindowsやLinuxを標的としている

Qilinランサムウェアは、おもにWindowsを標的対象としていますが、Rust言語はカスタマイズが容易のため、Linuxおよびその他のOSにも感染を広げることが出来ます。

こうした柔軟性により、コンピュータを仮想化するソフトウェア「VMware ESXi」にも感染を広げることが容易なことから、Windows以外のユーザーにとっても感染対策がマストとなっています。

RaaS(Ransomware as a Service)モデルで運用され、複数の攻撃者によりサイバー攻撃に悪用されている

RaaS(Ransomware as a service)とは、ランサムウェアをサービスとして提供する犯罪ビジネスモデルで、開発者がマルウェアを提供し、他の攻撃者がそれを使って攻撃を行います。攻撃成功後は、身代金の一部を開発者が受け取る仕組みです。

Qilinは、ランサムウェアをサービスとして提供するRaaS(Ransomware as a Service)モデルを採用し、サイバー犯罪者に広く利用されています。特に、北朝鮮の国家支援型ハッカーグループ「Moonstone Sleet」は、2025年2月以降、Qilinを用いた攻撃を展開しています。これは、同グループが自作のマルウェアではなく、外部のRaaSを使用した初の事例です。

このような事例は、Qilinが国家支援型のサイバー犯罪グループにも利用され、RaaSモデルがサイバー攻撃の拡大と多様化に寄与していることを示しています。

製造業やIT産業、医療機関や教育機関を標的にしている

Qilinランサムウェアは、おもに製造業やIT産業、そして医療機関や教育機関を攻撃しています。

特に医療機関や教育機関が狙われやすい理由として、彼らはそれらが人命や教育に直結する重要なインフラであることを知っており、身代金を要求することで、より多くの利益を得ることができると考えているからです。また、患者や生徒の個人情報を盗み出すことで、なりすましやその他の犯罪に使用したり、売却したりして利益を得ることができるという卑劣な動機も背景に存在します。

これまでQilinランサムウェアがリークサイトに掲載した企業は、南アフリカから東南アジアまで様々であり、その合計収益は5億5000万米ドル(約770億円)を超えているとされます。

要求する身代金の額も標的の企業に応じて異なる

ランサムウェアの要求額は企業によって異なり、50,000ドルから 800,000ドルの範囲です。

これは日本円で約600万円から1億円になりますが、ここまで要求額が異なっている理由は、いくつかあります。

要求額を左右する要素としては、下記のものがあります。

- 企業の規模や業種

- 保有するデータの価値

- ランサムウェア攻撃者の組織力や能力

- 企業の支払い能力

たとえばランサムウェア攻撃者は、企業の規模や業種を把握して、要求額を決めることがあります。特に大企業や重要インフラ企業は、保有するデータの価値が高いため、ランサムウェア攻撃者から高額な身代金を要求される可能性があります。

また企業の支払い能力もランサムウェアの要求額に影響を与える可能性があり、過去に身代金の入金実績のある企業では、より高い身代金を要求する場合があります。

Qilinランサムウェアに感染した場合、犯人と連絡を取って身代金を支払うことは推奨しません。ランサムウェアに感染したら、大量の情報漏えいの恐れがあるため速やかに専門家にランサムウェア感染調査を行いましょう。専門家に調査を依頼することで、ランサムウェア感染被害の実態だけでなく、感染経路を特定し、適切なセキュリティ対策につなげることや、個人情報保護委員会への報告など法的手続きに調査結果を役立てることができます。

Qilinランサムウェアに感染するとどうなるのか

Qilinランサムウェアに感染すると「Ransom.Win32.AGENDA.THIAFBB」というアラートが表示され、次のような症状が見られます。

- Google Chromeの認証情報が盗まれる

- ランダムな拡張子に暗号化される

- 「README-RECOVER-(ランダムな文字列).txt」というランサムノートが表示される

- 情報公開と引き換えに身代金を要求する

ランサムウェアに感染するとどうなるかについては下記の記事でも詳しく解説しています。

Google Chromeの認証情報が盗まれる

Qilinランサムウェアは、感染する端末のネットワークにアクセスした後、Google Chrome に保存されている認証情報を盗むことが確認されています。VPNなどを経由してユーザートークンを盗み、権限の昇格を行って起動させます。その後ドメインコントローラのデフォルトドメインポリシーを編集し、「IPScanner.ps12」「 logon.bat」と呼ばれる悪意あるスクリプトを配布します。

これらのスクリプトはGoogle Chromeに保存された認証情報を収集し、ドメイン参加端末にログオンしたすべてのユーザの認証情報も収集されて攻撃者に自動的に送信されます。

そしてQilinランサムウェアは証拠隠滅のためにシステム ログを体系的に削除し、PowerShell コマンドを使用してアクティビティの痕跡を消去します。

拡張子がランダムな文字列に変更され、暗号化される

Qilinランサムウェアは、感染したシステム内のファイルをランダムな拡張子で暗号化します。

これにより、被害者はファイルに正常にアクセスできず、データが利用不能になります。

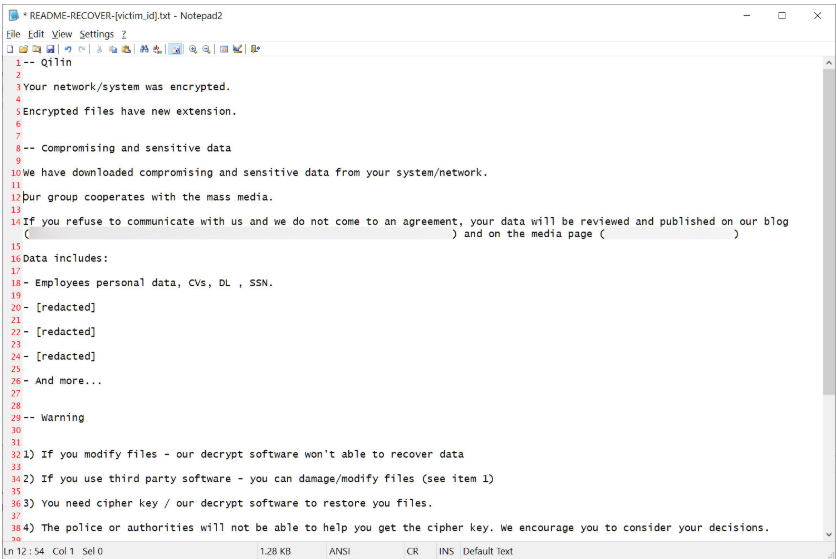

「README-RECOVER-(ランダムな文字列).txt」というランサムノートが表示される

画像出典:BLEEPING COMPUTER

Qilinランサムウェア感染後、被害者に対して身代金の支払い方法や連絡先を記載した「README-RECOVER-(ランダムな文字列).txt」というファイルが表示されます。これはランサムノートと呼ばれる攻撃者からの脅迫文です。

ランサムノートの内容を和訳して内容を要約すると次のとおりです。

- ネットワーク/システムが暗号化され、暗号化ファイルには新しい拡張子が付与されている

- 被害者のネットワークから機密情報を抜き取ったと主張

- 交渉に応じなければ、データをブログやメディアページ上で公開すると脅す

- ツールなど使って、自身でファイルの修正を行うと復号できなくなることの警告

- 警察に相談しても復号できないので、今後どうするか判断をまかせるといった内容

情報公開と引き換えに身代金を要求する

上記のランサムノートにもあるとおり、Qilinランサムウェアは「二重恐喝(ダブルエクストーション)」を採用しています。

二重恐喝とは、コンピュータに保存されているデータを暗号化して復号するための身代金を要求するだけでなく、追加で身代金を支払わなかった場合に感染したコンピュータ内に保存されたデータを犯人グループが運営するサイトなどで不特定多数に公開すると脅迫する手口です。

ただし、身代金の実際の支払の有無に関わらず、攻撃者が情報公開を取りやめたり、身代金と引き換えにデータの復号ができる保証はありません。まずは速やかにネットワークを切断して外部通信を遮断し、専門家に感染経路調査や情報漏洩調査を依頼しましょう。

たとえばランサムウェア攻撃者は、企業の規模や業種を把握して、要求額を決めることがあります。特に大企業や重要インフラ企業は、保有するデータの価値が高いため、ランサムウェア攻撃者から高額な身代金を要求される可能性があります。

また企業の支払い能力もランサムウェアの要求額に影響を与える可能性があり、過去に身代金の入金実績のある企業では、より高い身代金を要求する場合があります。

Qilinランサムウェアの被害事例

近年のQilinランサムウェア被害事例は以下のとおりです。

- 2023年11月 Yanfeng Automotive Interiors

- 2023年12月 ビクトリア州裁判所サービス(CSV)

- 2024年6月 英病理検査機関Synnovis

- 2025年2月 Lee Enterprises

2023年11月 Yanfeng Automotive Interiors(Yanfeng)

2023年11月、中国の自動車部品開発・製造会社であるYanfengがサイバー攻撃の被害を受けた影響で、ステランティスは北米の工場での生産停止を余儀なくされたと報じられました。ステランティスとは、2021年に設立された多国籍自動車製造会社で2022年時点で販売台数が世界第4位の自動車メーカーです。

Qilinランサムウェアグループは、データ漏洩恐喝サイトにYanfengを追加し、Yanfengへの攻撃を主張しています。

この攻撃の影響でYanfengのWebサイトはアクセス不能でしたが、2024年6月時点では復旧しています。Yanfengから障害に関する声明は出ていません。

2023年12月 ビクトリア州裁判所サービス(CSV)

オーストラリアのビクトリア州裁判所サービス(CSV)は、2023年12月21日にサイバー攻撃を検出したとの声明を発表しました。

この攻撃で影響を受けたシステムは直ちに隔離され無効化されましたが、調査によると侵害は2023年12月8日という早い時期に発生しており、漏洩した記録は2023年11月1日まで遡ることが判明したと言われています。

CSVは攻撃の犯人を公表していませんが、 ABCニュースでは、Qilinランサムウェア集団が攻撃を実行したと報道されています。

2024年6月 英病理検査機関Synnovis

2024年6月3日、英病理検査機関Synnovisがランサムウェア攻撃を受け、臨床検査システムが使用不能となりました。

英国民保健サービス(NHS)は、この攻撃を受けた際に流出した患者データの内、約400GBの個人情報がQilinによってダークウェブに公開されたと発表しました。

BBCが確認したデータのサンプルには、患者の名前、生年月日、NHS番号、血液検査結果の詳細などが含まれているようです。

元国家サイバーセキュリティセンター所長で現在はオックスフォード大学教授のマーティン氏は、BBCラジオ4のワールド・アット・ワン番組で、システムが復旧するまでに数か月かかる可能性があると語りました。

出典:BBC

2025年2月 Lee Enterprises

2025年2月、アメリカを拠点とするメディア企業のLee EnterprisesがQilinランサムウェア攻撃を受け、社内システムやクラウド ストレージへのアクセスが失われたと報道されています。 またランサムウェア攻撃グループは、350GBのファイル12万個を盗んだと主張し、秘密保持契約書、財務諸表、契約書など、漏洩したと思わしきデータをダークウェブ上のサイトで公開したとされています。

Qilinランサムウェアの感染経路とは

Qilinランサムウェアの感染経路として次のものを挙げることができます。

- パッチが適用されていない脆弱性

- セキュリティが不十分なVPNサーバー

- フィッシングメール

ランサムウェアの感染経路については下記の記事でも詳しく解説しています。

パッチが適用されていない脆弱性

ランサムウェアは、パッチが適用されていない脆弱性を悪用することで、簡単にシステムに侵入でき、企業や個人に大きな被害をもたらす可能性があります。

Qilinランサムウェアは主に、Fortinet製品とVeeam Backup & Replicationと呼ばれるソフトウェアの脆弱性を悪用して感染します。

セキュリティが不十分なVPNサーバー

VPNはインターネットなどの公共ネットワーク上に、暗号化された安全な通信経路を作り出す技術です。企業や個人が安全にデータをやり取りするために利用されます。

VPNサーバーのパスワードが簡単に推測できるものであったり、古いバージョンのOSを使用していると、パスワードを推測されたり、脆弱性を狙われてネットワークに不正アクセスを行われてしまう恐れがあります。この時に認証情報も一緒に入手されてしまう場合もあるため、注意しましょう。

フィッシングメール

フィッシングメールとは、偽のリンクや悪意ある添付ファイル(officeファイルなど)が含まれた偽メールです。

これらのリンクや添付ファイルをクリックすると、悪意のあるウェブサイトにアクセスされたり、ランサムウェアに感染したりする可能性があります。

フィッシングメールは、巧妙に作られているため、見分けるのが難しい場合がありますが、以下の対策を講じることで未然に被害を防ぐことができます。

- 不審なメールを開かない

- リンクや添付ファイルをクリックしない

- 巧妙に作られた偽のウェブサイトにアクセスしない

- セキュリティソフトを導入し、最新の脅威に対応する

フィッシングメールを開いてランサムウェアに感染した場合は、速やかにネットワークを切断し、専門家に漏洩したデータや感染経路について調査してもらいましょう。

Qilinランサムウェアに感染したと疑われる場合の対処方法

Qilinランサムウェアに感染したと疑われる場合の対処方法は次のとおりです。

- 感染端末をオフラインにする

- 身代金は支払わない

- バックアップを確認する

- データベースサイトに暗号化ファイルをアップする

- パスワードを変更する

- サイバーセキュリティの専門家に被害の調査を依頼する

ランサムウェアの被害を防ぐためには、セキュリティ対策を強化し、ランサムウェア攻撃者から身代金を要求された場合は、支払わないことが重要です。

感染端末をオフラインにする

ランサムウェアに感染すると、周囲の端末やファイルサーバーにも感染が広がってしまうことがあります。

そのため、異常を検知したら、端末のWi-fiやインターネットをオフラインにすることで被害を最小限に抑えることができます。

身代金は支払わない

ランサムウェアに感染した場合、身代金を支払うことは避けるべきです。

身代金を支払ったとしても、データが復旧できるとは限りません。また、反社会的勢力への資金提供はコンプライアンスに抵触する恐れがあります。

ランサムウェアに感染した場合は、サイバーセキュリティの専門家に被害の調査を依頼し、ファイルの復元を試みることが重要です。また、今後の感染を防ぐための対策を講じることも重要です。

バックアップを確認する

Qilinランサムウェアに感染してしまっても、データのバックアップを定期的にとっていた場合には、データを復元できます。ただし、バックアップからデータを復元する際には、最新のバックアップを復元するようにしてください。最新のバックアップがなければ、被害を受けたデータの最新のバージョンを復元することはできません。

またバックアップの頻度や適切な保管方法も重要です。

バックアップの頻度については、毎日、週に1回、月に1回など、データの重要度に合わせて設定する必要があります。

また、バックアップの保管方法については、オフラインで保管しておくことで、ランサムウェアの感染からデータを守ることができます。

データベースサイトに暗号化ファイルをアップする

画像出典:ID Ransomware

ID Ransomware は、ランサムウェアを検索できる無料 サービスで、適切な対処法や復旧手段を見つけることができます。ただし、すべてのランサムウェアの種類が登録されているわけではなく、ランサムウェアの作成者が復号方法を変更することもあります。したがってデータベースを活用するだけでは、感染したファイルの復旧が保証されているわけではありません。

パスワードを変更する

QilinランサムウェアはGoogle Chromeの認証情報を窃取する傾向にあります。Chromeに認証情報を保存していた場合、Qilinランサムウェアに感染したら、再攻撃を防止するためにすべての認証情報やパスワードの変更を行いましょう。

またランサムウェアの感染経路となりやすい傾向にあるVPNは、パスワード変更以外に多要素認証を設定し、パスワードを突破された場合に備えましょう。

サイバーセキュリティの専門家に被害の調査を依頼する

ランサムウェアに感染した際は、個人での原因特定には限界があるため、適切な調査を行う場合、サイバーセキュリティの専門家に被害の調査を依頼することで、迅速かつ効果的に被害を特定・回復できます。

サイバーセキュリティの専門家に被害の調査を依頼するメリットは、以下のとおりです。

- ランサムウェアの種類を特定し、適切な復旧方法を検討することができる

- ファイルの復元を試みることができる

- 今後の感染を防ぐための対策を講じることができる

仮に情報漏えいの有無や感染経路を特定しなければ、バックドア(マルウェアが出入りする勝手口)を仕掛けられていても気づくことはできません。また被害範囲が分からないままだと、攻撃が繰り返される恐れがあります。

こうしたランサムウェアの感染経路調査には「フォレンジック調査」という方法が有効です。個人での対処が難しい場合は、条件に見合う適切な専門業者に相談することをおすすめします。

おすすめフォレンジック調査会社

フォレンジックは、デジタルデバイスから電子的証拠を収集、分析するプロセスで、サイバー攻撃被害の全容解明に役立ちます。

しかし、フォレンジック調査はまだまだ一般に馴染みが薄く、フォレンジック調査会社選びの際もどのような判断基準で選定すればよいか分からない方も多いと思います。

そこで、対応領域や費用・実績などを踏まえ、50社以上の中から見つけたおすすめのフォレンジック調査会社・調査会社を紹介します。

信頼できるフォレンジック調査会社を選ぶポイント

- 官公庁・捜査機関・大手法人の依頼実績がある

- スピード対応している

- セキュリティ体制が整っている

- 法的証拠となる調査報告書を発行できる

- データ復旧作業に対応している

- 費用形態が明確である

上記のポイントから厳選したおすすめのフォレンジック調査会社は、デジタルデータフォレンジックです。

デジタルデータフォレンジック

公式サイトデジタルデータフォレンジック

デジタルデータフォレンジックは、累計3万9千件以上の豊富な相談実績を持ち、全国各地の警察・捜査機関からの相談実績も395件以上ある国内有数のフォレンジック調査サービスです。

一般的なフォレンジック調査会社と比較して対応範囲が幅広く、法人のサイバー攻撃被害調査や社内不正調査に加えて、個人のハッキング調査・パスワード解析まで受け付けています。24時間365日の相談窓口があり、最短30分で無料のWeb打合せ可能とスピーディーに対応してくれるので、緊急時でも安心です。

運営元であるデジタルデータソリューション株式会社では14年連続国内売上No.1のデータ復旧サービスも展開しており、万が一必要なデータが暗号化・削除されている場合でも、高い技術力で復元できるという強みを持っています。調査・解析・復旧技術の高さから、何度もテレビや新聞などのメディアに取り上げられている優良企業です。

相談から見積りまで無料で対応してくれるので、フォレンジック調査の依頼が初めてという方もまずは気軽に相談してみることをおすすめします。

| 費用 | ★相談・見積り無料 まずはご相談をおすすめします |

|---|---|

| 調査対象 | デジタル機器全般:PC/スマートフォン/サーバ/外付けHDD/USBメモリ/SDカード/タブレット 等 |

| サービス | ●サイバーインシデント調査: マルウェア・ランサムウェア感染調査、サイバー攻撃調査、情報漏洩調査、ハッキング調査、不正アクセス(Webサイト改ざん)調査、サポート詐欺被害調査、Emotet感染調査 ●社内不正調査: 退職者の不正調査、情報持ち出し調査、横領・着服調査、労働問題調査、文書・データ改ざん調査、証拠データ復元 ●その他のサービス: パスワード解除、デジタル遺品調査、セキュリティ診断、ペネトレーションテスト(侵入テスト)、OSINT調査(ダークウェブ調査) 等 ※法人・個人問わず対応可能 |

| 特長 | ✔官公庁・法人・捜査機関への協力を含む、累計39,000件以上の相談実績 ✔企業で発生しうるサイバーインシデント・人的インシデントの両方に対応 ✔国際標準規格ISO27001/Pマークを取得した万全なセキュリティ体制 ✔経済産業省策定の情報セキュリティサービス基準適合サービスリストに掲載 ✔警視庁からの表彰など豊富な実績 ✔14年連続国内売上No.1のデータ復旧サービス(※)を保有する企業が調査 ※第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(2007年~2020年) |

| 基本情報 | 運営会社:デジタルデータソリューション株式会社 所在地:東京都港区六本木6丁目10-1 六本木ヒルズ森タワー15階 |

| 受付時間 | 24時間365日 年中無休で営業(土日・祝日も対応可) ★最短30分でWeb打合せ(無料) |

まとめ

今回は、Qilinランサムウェアの特徴についてはもちろん、ランサムウェアに感染した場合の適切な対処法や専門業者についても詳しく解説しました。

ランサムウェアは、近年では個人だけでなく企業や公的機関を狙うものが増加しており、被害総額も大幅に増加しています。

この記事で紹介した対処方法を確認し、被害を最小限に抑えることが重要です。

自分自身で対処することが難しい場合、ないし被害を把握し適切な対処を行う場合、専門業者に相談することも検討してみてください。専門家は、適切な対処法を提供し、被害を最小限に抑えるために役立ちます。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)

ランサムウェアの感染調査には「フォレンジック調査」という方法が存在します。フォレンジックとは、スマホやPCなどの電子機器や、ネットワークに記録されているログ情報などを解析・調査することで、社内不正調査やサイバー攻撃被害調査に活用される技術のことです。別名「デジタル鑑識」とも呼ばれ、最高裁や警視庁でも正式な捜査手法として取り入れられています。