deadboltは、台湾製NAS「QNAP」「ASUSTOR」を標的にしているランサムウェアです。感染すると拡張子が「.deadbolt」に書き換わり、データが暗号化されてしまいます。2022年以降、日本でも被害が急増しており、可及的速やかに対応する必要があります。

この記事では、deadboltランサムウェアの特徴をはじめ、感染した際の対処法について解説します。

deadboltランサムウェアの特徴

QNAP NASデバイスを標的にしている

このランサムウェアによる攻撃は2022年1月25日から始まりました。まず狙われたのがQNAP NASです。被害は2021年7~11月に公開された比較的新しいバージョンのQNAPに集中しており、攻撃者いわく「この時期のQNAPに脆弱性がある」と主張しています。また、攻撃者はQNAP社に「脆弱性の詳細や暗号化されたQNAPを全て復号できるマスターキーの代金」として約2億円を要求しています。

2022年2月時点、具体的な脆弱性はオフィシャルになっていません。ただ、専門家の見立てでは「ファームウェアの脆弱性を悪用した可能性が高い」とみられています。この攻撃はデバイスの設定を変更し、セキュリティを強化することで対処が可能なため、QNAPユーザーの方は速やかにQTSを更新し、設定を変更しましょう。

また、ランサムウェアに感染している場合、フォレンジック調査がおすすめです。以下の記事では、調査ができる会社を一覧にしてまとめています。

QTS 4.xバージョンを実行しているQNAP NASは早急にアップデートが必要

2022年6月以降、QNAP 4.xバージョンを標的にした攻撃が激化しており、国内でも被害が相次いでいます。QNAP社はユーザーにQNAP OS「QTS」およびファームウェアを最新バージョンに更新するようアドバイスするとともに、身代金画面のスクリーンショットを記録するように声明を発表しています。

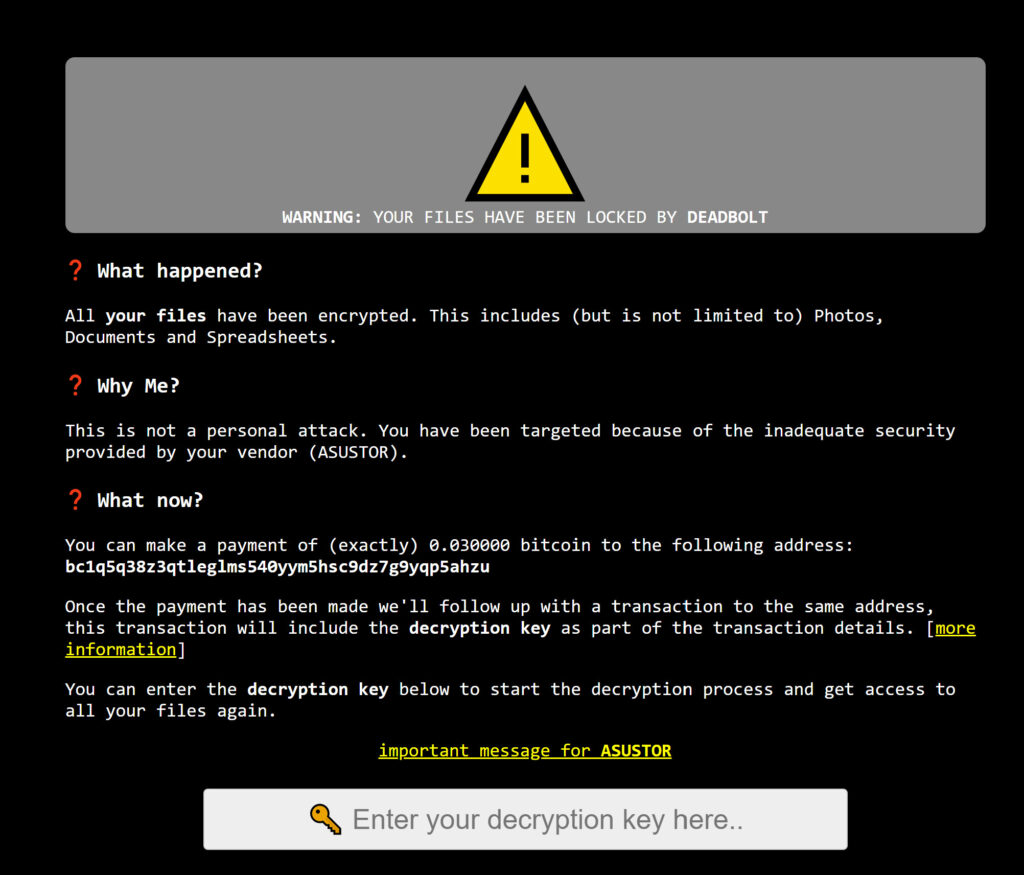

ASUSTOR NASデバイスも標的にしている

このランサムウェアは、ASUSTOR NASも標的にしています。攻撃は2022年2月から始まりました。

2022年2月時点で、具体的な脆弱性はオフィシャルになっていません。しかしながら、QNAPとASUSTORのOSには「Linuxカーネル」(OSの中核となるUnix系のソフトウェア)が使用されており、「古いLinuxカーネルに脆弱性があり、それが悪用されたのでは?」という可能性もRedditのフォーラムで指摘されています。

今後修正パッチが公表される可能性がありますが、それまではOSにLinuxカーネルを採用したNASの使用には注意が必要です。

出典Reddit

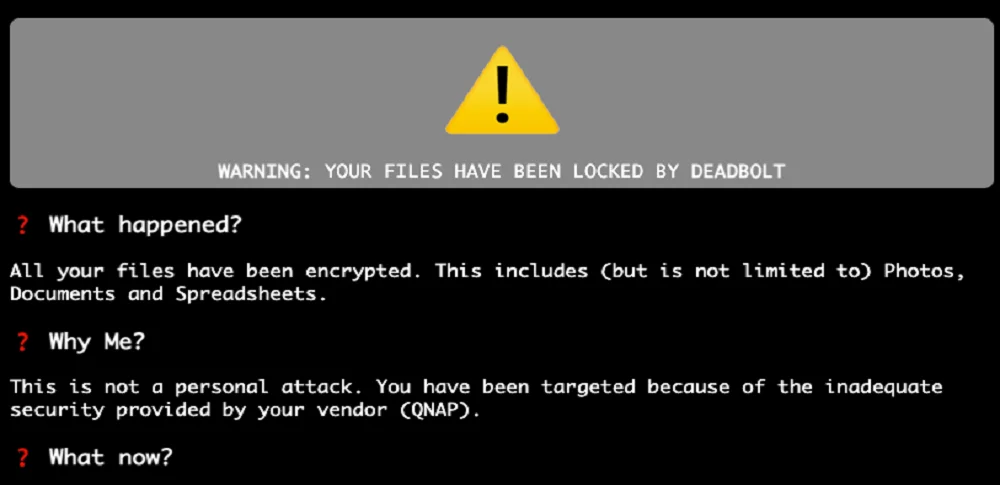

「.deadbolt」などの拡張子に暗号化される

deadboltに感染すると、QNAPデバイスのログイン画面が乗っ取られ、代わりにビットコインで身代金を要求するメッセージ画面が表示されています。この際、データの拡張子は「.deadbolt」となり、ファイルは使用できなくなります。感染が疑われる場合は、情報漏えいなど二次感染を防ぐためにも、端末を速やかにネットワークから切り離し、隔離する必要があります。

ランサムウェアdeadboltに感染したと疑われる場合の対処方法

ランサムウェアdeadbolt感染時の対処法は、大きく分けて次の4つです。ただ、それぞれが重要な対処法であり、いずれか1つを試すのでなく、すべて行うことをおすすめします。

金銭は支払わない

感染が疑われる際に一番大切なのが「身代金を支払わない」ことです。身代金を支払ったとしてもデータが復号される保証はありません。それどころか中には身代金の支払い後に端末のデータを削除してしまったり、情報を抜き取って悪用するランサムグループも存在します。

また、deadboltランサムウェアによる攻撃の背後には、中国のサイバー犯罪グループが関係していると言われており、身代金の支払ってしまうと、国際的な犯罪組織に資金と情報を提供することにつながり、二次被害に発展する可能性があります。

なお、攻撃者に身代金を支払うと、復号ツールが配布されていますが、正常に対処できなかったという報告事例が複数確認されています。

感染端末をネットワークから切り離す

感染の疑いのある端末は、直ちにネットワークから切断し、安全にシャットダウンしましょう。ランサムウェアはネットワーク経由で他の端末へ感染を広げる性質を持っています。他のPCへの二次感染を防ぐためにも、この作業は重要な初動対応となります。有線LANはケーブルを外し、無線LAN(Wi-Fi)は端末の無線機能をオフにしましょう。

QNAPの場合:ルーター・QNAPの設定を変更する

QNAP NASをインターネットに接続すると、外出先や自宅からアクセスできるようになります。しかし、悪意ある攻撃者に目を付けられやすく、大変危険です。

Security Counselorでセキュリティリスクを確認する

Security Counselor(セキュリティ・カウンセラー)は、QTS 4.3.5バージョンから追加されたウイルス対策機能です。この機能では、リアルタイムで QNAPのセキュリティ監視を行っています。

QNAPで、Security Counselorを開いた際に、ダッシュボードのステータスが「The System Administration service can be directly accessible from an external IP address via the following protocols: HTTP」となっている場合、NASがインターネットに公開されており、セキュリティリスクが高い状態にあります。

このような場合、次の対処をおこないましょう。

ルーター側でポートフォワーディング機能を無効にする

ポートフォワーディングとは、設定しておいたLAN側の機器にパケットを転送する機能です。パケットは暗号化された通信経路で送信されますが、ポートフォワーディング機能が有効になっていると、ここにトンネルを開けられ、ルーターの管理画面やQNAPに侵入される恐れがあります。

なお、ポートフォワーディングを設定する方法は、ルーターごとに異なります。メーカーごとのサポートページを参照しましょう。

QNAPのNASでUPnP機能をオフする

UPnP(ユニバーサル・プラグ・アンド・プレイ)は、ネットワーク上のデバイス同士で接続を簡便にするためのツールです。deadboltランサムウェアに限らず、UPnPを有効化しているとハッキングされる恐れがあるため、無効化しておきましょう。

UPnPを無効にする手順は以下の通りです。

- QNAPの管理画面にログインし、「コントロールパネル 」→「ネットワークサービスとファイルサービス」→「サービス検出」をクリックします。

- UPnPサービスを「無効」にチェックして「適用」をクリックします。

ASUSTORの場合:ADMの設定を変更する

ADM(ASUSTOR Data Master )とは、ASUSTORが開発したNAS用のOSです。今のところ、Asustorは「NASの電源を安全にオフにしてネットワークから切断する」以外に、具体的なガイダンスを行っていませんが、下記のOSに置き換えることを推奨しています。

- Ubuntu

- Debian

- TrueNAS(LinuxカーネルではなくUNIXを使用)

- Open Media Vault

- Windows

注意すべき点として、NASに別のOSをインストールすると、既存のRAID情報が削除され、データが失われる恐れがあるため、データは別のドライブに避難させておきましょう。インストール完了後は、RAIDを追加し直すことで、データを元に戻すことができます(再インストールによるデータの消失は、ASUSTORの保証の範囲外であることに、ご留意ください)。

出典Reddit

まとめ

今回はdeadboltランサムウェアの特徴や感染の疑いがある場合の適切な対処法について解説しました。

近年、ランサムウェアは個人だけでなく企業や公的機関を狙うものが増加しており、被害総額の規模も大きくなっています。この記事で紹介した対処方法を確認し被害の拡大を最小限に抑えましょう。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)